Сколько подключений поддерживает mikrotik wap. Домашняя беспроводная сеть на Mikrotik: пример полностью ручной настройки. Подключение и настройка шлюза

CAPsMAN от MikroTik - хорошее недорогое решение, если вам необходимо единое беспроводное покрытие на большой площади. Это может быть большой дом в 2-3 этажа, офисное помещение, кафе и т. п.

Все точки, управляемые CAPsMAN, могут быть объединены в единую сеть (аналог UniFi-сети в Ubiquiti) с бесшовным роумингом. Это дает повышенный комфорт использования Wi-Fi: если вы со смартфоном или ноутбуком перейдете из зоны покрытия одной точки, управляемой CAPsMAN, в зону покрытия другой под управлением того же контроллера, соединение не оборвется и вам не нужно будет подключаться заново.

Если говорить именно о бесшовном роуминге, то его на MikroTik можно было настроить и до появления CAPsMAN, развернув MESH-сеть. Поэтому главное достоинство этого контроллера - это возможность централизовано настроить точки доступа и управлять ими с одного устройства, что существенно облегчает работу администратора сети. Также благодаря CAPsMAN настройка единого бесшовного Wi-Fi покрытия стала гораздо проще, а значит - доступнее.

В этой статье мы разберем, как установить и настроить контроллерMikroTik CAPsMAN, взяв для примера и .

Предварительная информация по настройке CAPsMAN

Контроллер беспроводных точек CAPsMAN (Controlled Access Point system Manager) входит в стандартный пакет установки последних версий RouterOS. Точки доступа MikroTik последних моделей - cAP-2nD, hAP Lite и другие , полностью поддерживают управление с помощью этого программного обеспечения, также, обновив RouterOS, можно использовать контроллер и на ранее выпущенных устройствах.

CAPsMAN устанавливается на роутер, который будет выполнять роль центрального устройства управления точками, причем это может быть маршрутизатор и без беспроводного модуля. Для работы на роутере должна быть установлена RouterOS не ниже версии 6.11. CAPsMAN v.2 работает, начиная с версии RouterOS v6.22rc7. Лучше всего, конечно, использовать контроллер второй версии - в нем устранено большинство недочетов первой.

Подключаемые к контроллеру точки (CAP, или Controlled Access Points) должны иметь уровень лицензии не ниже 4. Т очки доступа подсоединяются к роутеру с установленным CAPsMAN с помощью витой пары, а также могут подсоединяться друг к другу последовательно по цепочке (также с помощью витой пары).

Обновление RouterOS

Первое, что нам необходимо сделать перед настройкой CAPsMAN - обновить программное обеспечение устройств.

Сбрасываем настройки роутера к заводским:

RB2011UiAS-2HnD-IN можно сбросить как с помощью кнопки Reset, которая находится сзади устройства между антеннами (удерживаем ее до тех пор, пока зеленый светодиод не начнет мигать и отпускаем), так и с помощью отверстия джампера на дне роутера, расположенного под кнопкой Reset (вставляем в отверстие отвертку, включаем устройство, ждем 10 секунд до сброса конфигурации).

MikroTik cAP-2nD сбрасываем к заводским настройкам с помощью кнопки Reset, расположенной слева от порта Ethernet. Удерживаем ее, пока светодиоды не начнут мигать и отпускаем.

Идем на официальный сайт и качаем соответствующую прошивку.

Как видим, нам для обоих устройств подходит одна и та же - mipsbe, скачиваем ее. Мы советуем прошивать точки при помощи программы netinstall.

Подключаем RB2011UiAS-2HnD-IN к компьютеру для настройки.

Мы подключали кабель в порт ETH6, но можно подсоединять к любому порту, кроме первого. Сетевые настройки компьютера должны быть предварительно настроены таким образом, чтобы роутер и сетевая карта компьютера имели адреса одной подсети.

IP-адрес устройств MikroTik по умолчанию- 192.168.88.1, логин - admin, пароль - пустой.

Запускаем WinBox, заходим на роутер.

В первом окне сбрасываем конфигурацию по умолчанию. Если мы заходили по IP, винбокс в этом месте отключится, так как мы сбросили и IP-адрес роутера в том числе. Заходим еще раз, по мак-адресу.

Для обновления идем в меню Files.

Открываем его и перетаскиваем в это окно наш скачанный файл с новой прошивкой. Подтверждаем обновление.

После окончания загрузки файла с прошивкой идем в меню System и нажимаем пункт Reboot.

Роутер перезагрузится и обновит прошивку. Обратите внимание, что это может быть долгий процесс - 3-5 минут., хотя в нашем случае перезагрузка прошла быстро. Отключать питание во время процесса обновления нельзя!

Проверяем, обновился ли корректно загрузчик.

Идем в меню System - RouterBoard и проверяем, совпадают ли версии в полях Current Firmware и Upgrade Firmware. Если нет - жмем кнопку Upgrade и перезагружаем роутер (скрин сделан во время обновления cap-2nD, на роутере картинка аналогичная).

Настройка роутера с контроллером CapsMan

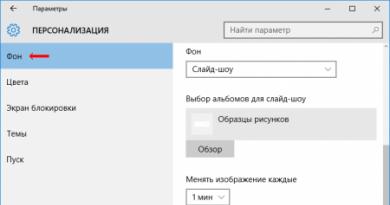

Настраиваем RB2011UiAS-2HnD-IN во вкладке QuickSet, поставив режим Ethernet и выбрав Bridge mode, как на скрине:

Объединяем все порты и каналы WiFi устройства в единый bridge (чтобы точки, подключенные и по WiFi и по проводной сети могли видеть друг друга).

Для этого заходим во вкладку Interface и создаем новый (плюс сверху слева), в выпадающем меню выбираем bridge и даем ему новое имя. Мы использовали уже существующий bridge и не стали создавать новый, но для личного удобства и легкости в управлении точками советуем создать отдельный интерфейс.

Наши настройки бриджа в итоге выглядят так:

Настройки на вкладке Ports, здесь добавлены все интерфейсы роутера:

В меню IP - Adresses прописываем адрес для роутера (мы при настройке прописали ему обычный адрес по умолчанию - 192.168.88.1).

Аналогичным образом обновляем и точку доступа MikroTik cAP-2nD, также объединяем ее порты в bridge1, и прописываем IP-адрес (мы присвоили своей "экспериментальной" cAP-2nD адрес 192.168.88.28).

В простом случае (мы настраивали именно так) все точки относятся к одной подсети, однако возможна и настройка CAPsMAN, если устройства - в разных подсетях.

Активация модуля CAPsMAN

В последних прошивках модуль активирован по умолчанию (он вшит в пакет wireless) , а в меню вверху слева всегда есть вкладка CAPsMAN. В этом случае пропускаем этот пункт.

Если у вас старая прошивка, где модуль управления CAPsMAN по умолчанию отключен, делаем следующее.

Идем в System — Packages, становимся на пакет wireless-cm2 и жмем Enable. Пакет отмечается как готовый к активации.

Чтобы пакет активировался, нужно перезагрузить роутер. После перезагрузки видим строку wireless-cm2 активной, а пакет wireless-fp - напротив, неактивным.

Обратите внимание, что мы активируем именно пакет wireless-cm2 - это модуль CAPsMAN v2. В ранних инструкциях содержатся указания активации wireless-fp - это первая, сейчас уже устаревшая версия модуля.

Настройка модуля CAPsMAN

На устройстве, которое будет выступать в роли контроллера точек, (в нашем случае - на RB2011UiAS-2HnD) настраиваем управляющий модуль CAPsMAN.

Находим одноименный пункт в меню. Заходим в него и включаем контроллер (CAPsMAN - вкладка InterFace - Manage - галка в пункте Enable).

Прописываем нужные нам настройки WiFi канала на вкладке Channel.

Потом - настройки Datapath, здесь только название и выбираем наш наш bridge (имя зависит от того, какой вы создавали и используете).

Если мы ставим галочку local-forwarding, то передаем управление трафиком непосредственно точкам доступа. Если галочка снята, то управление трафиком берет на себя контроллер.

На остальных вкладках просто выбираем те настройки Channel, Datapath и Security, которые мы создали ранее, таким образом объединяя их в одну конфигурацию. В принципе, можно было создавать их и здесь, но для сложных случаев все же удобнее это делать отдельно.

Теперь нам нужна вкладка Provisioning или "развертывание". Здесь мы прописываем правило развертывания конфигурации. Первое поле (Radio MAC) не трогаем, в поле Action указываем, что будут создаваться включенные по умолчанию динамические интерфейсы.

Настройка точки доступа под управлением CAPsMAN на роутере

Так как у нас роутер с поддержкой WiFi, то он, помимо функций контроллера управляемых беспроводных точек, сам также является такой точкой. Настраиваем его в соответствующий режим, т. е. указываем, что конфигурацию он должен брать от контроллера.

Эти настройки будут немного отличаться от настроек обычных точек.

Идем в меню Wireless, жмем кнопку CAP, ставим галочку Enabled. В поле CAPsMAN Addresses прописываем адрес контроллера. В данном случае - это адрес самого устройства. и выбираем из списка созданный нами бридж. Остальные поля не трогаем.

После сохранения настроек над строкой интерфейса появляются красные строки, которые сообщают о том, что встроенная в роутер точка доступа управляется CAPsMAN.

Настройка точки MikroTik cAP-2nD под управление контроллером

Итак, теперь настраиваем отдельную точку доступа под CAPsMAN. Напоминаем, что для перед настройкой необходимо проделать все то же, что для роутера: сбросить к заводским настройкам, сбросить конфигурацию по умолчанию, обновить прошивку до последней версии, проверить. обновился ли загрузчик и обновить его, объединить все порты в bridge, прописать IP-адрес. Все это описывается в начале статьи.

На вкладке QuickSet на подконтрольных точках доступа мы можем только прописать IP, остальные настройки подтянутся из конфигурации CAPsMAN.

Важно: на всех устройствах CAPsMAN должен быть одной версии .

Если у вас старая прошивка, то активированный пакет с CAPsMAN выглядит так:

Идем в меню Wireless, жмем кнопку CAP, ставим галочку Enabled. От аналогичной настройки в роутере заполнение остальных полей отличается тем, что вместо адреса CAPsMAN мы прописываем Discovery Interfaces, то есть интерфейсы, через которые cAP должна подключаться к контроллеру - в нашем случае через bridge.

Сохраняем настройки и через несколько секунд над беспроводным интерфейсом должны поочередно появятся две красные строки. Это говорит о том, что наша точка подключилась к контроллеру CAPsMAN, загрузила прописанную нами конфигурацию и теперь находится под его управлением.

Вернувшись на роутер, мы видим, что в разделе CAPsMAN появились новые беспроводные интерфейсы точек:

Эти же интерфейсы можно наблюдать и в общем разделе:

Настройка модуля CAPsMAN на этом завершена. Если вам не нужно прописывать особые настройки DNS, DHCP-сервер, NAT и т. д. - все дальше уже работает и можно подключать клиентов к точкам. В нашем случае все настройки были прописаны ЗА RB2011UiAS-2HnD на основном роутере, поэтому система заработала сразу.

Тест бесшовного роуминга на CAPsMAN в реальных условиях

Для тестирования мы разнесли две точки доступа под управлением CAPsMAN на разные этажи.

- RB2011 выступал в роли контроллера и первой точки доступа.

- cAP-2nD - в роли второй точки доступа.

Между точками было приблизительно 30 метров, железобетонное перекрытие и несколько стен.

По мере перехода мы можем увидеть на видео, как скорость передачи данных Tx постепенно переходила с одного CAP Interface на другой, это значит, что устройство было плавно переключено между точками доступа.

Для того, чтобы рассмотреть на видео все детали, разверните его на весь экран и выставьте разрешение 1080.

При этом не было потеряно ни одного из 100 запрашиваемых пакета данных.

сайт

Internet для современных людей стал не только незаменимым и необходимым атрибутом, но и предметом первой значимости, заменив собой большое количество других вещей, используемых ранее. Поэтому качественный и скоростной Интернет дорогого стоит. Для построения беспроводной сети необходимо только проверенное, надежное оборудование и интегратор, который воплотит Ваш проэкт. Приобрести необходимое сетевое оборудование wi fi для вашей сети в свободной продаже не так просто. Не теряйте Ваше время на поиски зря, обратитесь в Интернет магазин сайт . У нас вы найдете активное и пассивное оборудование в широком ассортименте от мировых брендов. Оборудование wi-fi для ресторана и гостиниц, витая пара для наружной прокладки, оптический кабель, PON оборудование, PON устройства, OLT устройства, оборудование CWDM и многoе другoе представлено в нашем он-лайн интернет каталоге Мстрим.

Мы сотрудничаем только с проверенными производителями ИТ рынка- Ubiquiti, Mikrotik, Cambium Networks, D-link, Hikvision, Furuno, Ajax, Ok-net, ICOM, Sailor, Zenitel, Cobham и именно по-этому все оборудование для радиосвязи, морской навигации, беспроводной или локальной сети, представленные в нашем магазине, соответствуют самым высоким стандартам качества. Заказать wifi интернет оборудование можно как в розницу так и оптом (мы сотрудничаем с интернет провайдерами, интеграторами и реселлерами). Для постоянных клиентов в интернет магазине Mstream действует гибкая система скидок и отсрочек по платежу. Цены на wi-fi интернет оборудование порадуют даже розничных покупателей. Наша задача не только развиваться самим, но и помогать развивать бизнес наших клиентов. Wi fi пространство Украины еще не настолько развито и занято и наша цель это глобальная интеграция новых технологий и разработок на украинском рынке технологий.

Купив у нас оборудование для wi-fi сети , вы гарантировано получаете очень надежные, качественные и долговечные решения от лучших мировых производителей и брендов беспроводной техники в самые короткие сроки. Огромный ассортимент и прямые поставки оборудования Wifi от производителя позволяют нам, как системному интегратору, удовлетворить любые проекты наших клиентов- создание локальной сети wi fi. Профессиональные консультанты предоставят полную консультацию при выборе нужного сетевого оборудования с учетом индивидуальных проектов и пожеланий клиента, что сэкономит ваши силы и время. Доставка сетевого оборудования по всем городам Украины - Одесса, Киев, Харьков, Херсон, Кривой Рог, Кропивницкий, Николаев, Днепропетровск, Запорожье, Винница, Чернигов, Черкассы, Полтава, Мариуполь, Львов, Тернополь, Краматорск, Новомосковск, а так же Приднестровье, Тирасполь, Молдова (Moldova) и другие.

Копирование любой информации с сайта без размещения активной обратной ссылки запрещено.

Quick Set - это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in -interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in -interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in -interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list="RFC 1918" add address=172.16.0.0/12 list="RFC 1918" add address=192.168.0.0/16 list="RFC 1918" /ip firewall filter add action=drop chain=input comment="Drop RFC 1918" in -interface-list=WAN src-address-list="RFC 1918" add action=drop chain=forward comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN add action=drop chain=output comment="Drop RFC 1918" dst-address-list="RFC 1918" out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть неприятный баг (я о нём сообщил, но его еще не исправили), суть в том, что после презапуска роутера, правила файрволла, которые используют эти списки, не работают для интерфейсов входящих в дочернии списки. Лечится передобавлением дочерних списков. Автоматизация простая:

В Sheduler на событие start пишем скрипт (списки интерфейсов для конфигурации с балансировкой):

/interface list set ISP1TUN include="" set ISP include="" set TUN include="" :delay 2 set ISP1TUN include=ISP1,TUN1 set ISP include=ISP1 set TUN include=TUN1

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

P.S. статья взята от сюда https://habrahabr.ru/post/353730/

Количество беспроводных устройств стремительно растет, непрерывно повышая требования к пропускной способности сети и её покрытию.

На рынке сейчас присутствует достаточно решений для создания большой беспроводной сети как в небольшом частном доме, так и большом загородном коттедже, начиная с Luma, Eero, и заканчивая и .

Одни решения отличаются простотой настроек и высокой ценой, другие предоставляют большие возможности, но требуют хорошей базы для настройки. В частности речь идет о продукции Mikrotik, которая отличается превосходным сочетанием высокой надежности, большого функционала и вполне демократичной стоимости. В то же время Mikrotik будет сложен в понимании настроек длvя подавляющего большинства домашних пользователей, что повышает уровень вхождения и сильно ограничивает реальное применение систем на базе Mikrotik в домашних условиях.

Несмотря на вышеописанный недостаток, однажды настроив Mikrotik, вы можете забыть о нем на месяцы, и даже годы. Оборудование Mikrotik способно работать по полгода и даже больше без перезагрузки, экономя важе время и нервы.

В рамках данной публикации мы покажем и расскажем, как создать и настроить на базе Mikrotik надежную сеть с отличным беспроводным покрытием для большой квартиры, частного дома или небольшого офиса с минимальным количеством проводов.

Выбор маршрутизатора

Для создания высокопроизводительной сети хорошо подойдёт маршрутизатор (модель RB960PGS). Наличие слота SFP позволяет подключиться к Интернет-провайдеру при помощи оптики, вдобавок устройство оснащено 5-ю гигабитными интерфейсами.

Если не используется SFP, подключение к Интернет можно осуществить при помощи первого сетевого интерфейса RJ-45, который также поддерживает PoE In. Оставшиеся 4 интерфейса поддерживают PoE Out, что позволяет запитать от них несколько точек доступа, но не более 4-х.

На практике практически всегда используется и проводная сеть, поэтому как минимум один порт надо будет выделить под проводную локальную сеть, итого в нашем распоряжении будет 3 порта PoE, чего достаточно для частного дома средних размеров.

Если предполагается домашнее использование - до расширения проводной сети подойдёт любой гигабитный коммутатор любого бренда. В то же время, если планируется использование VLAN и прочей экзотики, вам потребуется управляемый коммутатор, или как минимум Easy-Smart, советуем обратить внимание на управляемый коммутатор .

В случае, когда требуется запитать больше 3-х точек доступа, можно докупить управляемый коммутатор с PoE - . Обратите внимание, покупка дополнительного PoE-коммутатора будет оправдана только в том случае, если вы будете запитывать от него 2-4 дополнительные точки доступа. В ином случае покупка коммутатора для питания всего одной точки будет лишней тратой денег.

Для сетей на 100 Мбит подойдут более доступные модели маршрутизаторов с PoE:

Приобретать устройства с поддержкой PoE вовсе не обязательно, но в этом случае вам потребуется собрать небольшой коммуникационный ящик и разместить в нем все инжекторы и адаптеры.

Выбор точек доступа

В случае с точками доступа, выбор куда более широкий. Чуть ниже мы подобрали самые интересные предложения, причем отсортированы они в порядке возрастания цены.

Обратите внимание, модель Groove 52 (RBGroove52HPn) не подойдёт, т.к. поставляется с 3-м уровнем лицензии, не позволяющим использовать режим AP.

Вероятно, у вас возник закономерный вопрос, что в этой таблице делает hAP ac lite? Всё просто. Во-первых у него есть поддержка PoE, что позволяет запитывать его удаленно. Во-вторых, на роутере предусмотрена возможность настенной установки. В-третьих, это, конечно же, поддержка 802.11ac и цена всего 45 у.е.

Благодаря совокупности этих параметров, можно использовать как точку доступа Dual-Band с функционалом дополнительного коммутатора. Единственное ограничение - скорость сетевых интерфейсов в 100 Мбит.

Отдельно выделена точка GrooveA 52, т.к. она оснащена мощным радиомодулем и подойдёт для использования снаружи помещения, когда необходимо покрыть очень большую площадь. Обратите внимание, одновременно устройство может работать только в одном диапазоне - либо 2.4 ГГц, либо 5 ГГц. Выбор диапазона осуществляется в ручную в панели управления.

В таблице также отсутствуют OmniTIK и Metal, по причине соотношения цена/возможности. Эти решения больше подойдут для использования в коммерческих сетях.

Наиболее оптимальный вариант для построения сети дома - wAP, cAP и wAP ac. Причем wAP и wAP ac можно использовать снаружи помещения.

Старшая модель wAP ac оснащена гигабитным сетевым интерфейсом для обеспечения высокой пропускной способности, поддерживается одновременная работу в двух диапазонах с канальной скоростью 300 и 1300 Мбит для 2.4 и 5 ГГц соответственно.

Собственно на примере wAP и wAP ac в связке с коммутатором hEX PoE мы и будем рассматривать построение домашней беспроводной сети.

Подключение и настройка шлюза

hEX PoE будет выполнять роль главного маршрутизатора, обеспечивающего выход клиентов в интернет. Как и полагается, шлюз будет выдавать IP-адреса для остальных устройств, на самих же точках доступа DHCP-сервер будет отключен.

Подключаем устройство и логинимся в панель управления.

Процесс настройки будет рассматриваться на примере настроек по-умолчанию, чтобы максимально упростить процесс для начинающих пользователей Mikrotik.

Стандартная конфигурация нам вполне подойдёт, единственное что вам потребует так это настроит тип подключении к сети провайдера и выбрать порт ETH1 (витая пара) либо SFP (оптика)

Для удобства мы меняем IP устройства и настройки локальной сети на более привычные - 192.168.0.1/24.

Обратите внимание, пул DHCP мы намеренно подняли вверх, чего делать вовсе не обязательно. Лично мне проще в нижней части использовать статику и привязку MAC:IP, а в «верхней» части выдавать IP для остальных клиентов.

Обязательно поменяйте название устройства, в нашем случае это будет «GATEWAY» (шлюз), в дальнейшем при большом количестве устройств вам будет намного проще ориентироваться по названиям, чем по IP.

Применяем настройки. После этого Winbox станет недоступным, на некоторых ПК потребуется переподключиться к сети путем перетыкания кабеля, чтобы сетевая получила новый IP.

Правилом хорошего тона будет зайти в IP - DHCP Server - Networks и вручную добавить IP нашего маршрутизатора в качестве DNS-сервера для клиентов, получающих настройки по DHCP. Mikrotik имеет свой функционал DNS, поэтому использование провайдерского DNS на клиентах не имеет смысла.

К слову, тут же можно указать и NTP, сервер точного времени можно без труда поднять на самом Mikrotik. Если в статические записи DNS подменить time.windows.com на IP микротика, машины под управлением ОС Windows смогут брать точное время с главного шлюза без дополнительных настроек. Подробнее читайте в отдельной публикации, ссылка выше.

Не забываем обновить шлюз до последней версии RouterOS, в нашем случае это обновление с 6.36.1 до 6.38.1. Устройство перезагрузится для обновления.

Общая настройка шлюза завершена. Создание нового пользователя, смена пароля, отключение ненужных сервисов и прочие настройки защиты Mikrotik - тема для отдельной публикации, поэтому останавливаться на этом не будем.

На этом этапе можно подключать точки доступа к маршрутизатору.

Подключение точек доступа к маршрутизатору

Обе точки будут питаться посредством PoE от главного маршрутизатора. Такой подход позволит нам перегружать устройства программно на удалении, а также избавится от лишних проводов.

На практике подключение точек лучше осуществлять поэтапно, поскольку все wAP имеют открытую сеть и стандартный пароль.

Мы же подключим обе точки сразу, т.к. для опытного пользователя процесс занимает всего пару минут.

Обычная точка Доступа Mikrotik wAP без проблем получила питание по PoE, а вот для wAP ac пришлось в настройках порта выбрать режим PoE «forced on». Более подробно про приоритеты и настройку PoE Out в целом, вы можете прочесть в .

Как видите, в режиме простоя wAP потребляет всего 1.1 Вт, а старший собрат wAP ac - 3.3 Вт.

В разделе IP - DHCP Server - Leases можно убедиться в том, что обе точки доступа получили IP-адрес.

Приступаем к следующему этапу настройки.

Подключение Mikrotik wAP

Процесс настройки обеих точек wAP осуществляется путем подключения к открытой беспроводной сети точки доступа. Для этих целей подойдет нетбук, ноутбук либо ПК с беспроводным адаптером. В нашем случае это будет нетбук.

Как видите, нетбук успешно определил все 3 сети. Почему три, а не две? Дело в том, что у wAP ac одна сеть на 2.4 ГГц, вторая на 5 ГГц.

MikroTik-5EDCC7 - наш Mikrotik wAP, сети MikroTik-7D550D и MikroTik-7D550E это Mikrotik wAP ac, что легко определить по названию сети (название отличается последним символом).

Настройку будем начинать с самой простой точки, это быстрее и позволит вам понять, как настраивать двухдиапазонную точку.

После подключения к беспроводной сети MikroTik-5EDCC7, Winbox обнаружит устройство со стандартным IP 192.168.88.1

Принимаем стандартную конфигурацию. Как видите, устройство работает в режиме маршрутизации, из-за чего, подключиться к нему через кабель не предоставляется возможным.

Переключаем точку в режим бриджа (Bridge = мост), это сделает устройство полностью прозрачным. Опцию «Adress Acquisition» выставляем в «Automatic», т.е. IP устройство будет получать от DHCP-сервера. При желании можно реализовать статик IP, но об этом чуть позже, мы реализуем его несколько иначе.

«Adress Source» следует указать «Any», иначе при выбору казалось бы логического «Ethernet», у устройства будет IP 0.0.0.0 и вы попросту не подключитесь к нему. Если всё сделано верно - устройство получит настройки сети.

Как и ранее, меняем название устройства.

Подключение Mikrotik wAP ac

Все вышеперечисленные действия повторяем для новой точки, а также каждой последующей, которая будет добавляться в сеть.

Если всё проделано правильно, в Winbox будут видные все три устройства.

И, конечно же, не забываем обновить RouterOS на всех устройствах сети.

Настройка беспроводной сети в Mikrotik wAP

Первой настроим точку доступа wAP.

В разделе Wireless - Interfaces открываем свойства беспроводного интерфейса.

Лично я сторонник «Advanced Mode» (расширенный режим), если количество опций вас пугает - можете использовать «Simple Mode». Переключение между режима осуществляется в любой момент в правой части окна с настройками.

На текущем окошке нас интересует «Freq. Usage...». После нажатия на данную кнопку у вас откроется новое окошко, в котором следует нажать «Start». Система начнет сканировать каналы и вы сможете посмотреть уровень использования каналов в режиме реального времени.

Как видите, 2442-2452 МГц используется, поэтому лучше всего работать в диапазоне 2412-2432 МГц. При этом не следует забывать, что при использовании широких каналов в 40 МГц, количество непересекающихся каналов равно 3-м.

При настройке беспроводного интерфейса я предпочитаю явно указывать 2GHz-only-N, что выставляет режим 802.11n. если же у вас есть старые устройства без поддержки нового стандарта - используйте смешанные режимы.

Ширину канала устанавливаем «20/40 Ce», можно также указывать «20/40 eC». Индекс eC и Ce указывают, куда необходимо расширять диапазон, по отношению к основному каналу. eC - расширение вниз, Ce - расширение вверх. Таким образом, если вы выбираете первый канал, расширять его можно только вверх, в случае с последним каналом ситуация обратная, его можно расширить только вниз.

SSID - название беспроводной сети. Если у вас есть точки доступа с поддержкой 5 ГГц, можно явно указать суффиксы 2G и 5G, что поможет различать диапазоны. Если этого не сделать, на клиенте вместо двух сетей в списке будет видна только одна, а подключение будет осуществляться согласно приоритетов адаптера (Prefer 2G/Prefer 5G).

WPS если не используется следует отключить.

«Frequency Mode» устанавливаем «regulatory-domain», а «Country» - «ukraine». Данная настройка позволит не нарушать региональные ограничения по использованию радиочастотного ресурса.

«WMM Support» можно выбрать «enabled». Это специальная QoS-надстройка, позволяющая повышать приоритет трафика мультимедиа.

Переходим на вкладку «Advanced». Для опции «Hw. Protection Mode» выбираем «rts cts». Если кратко, данная опция помогает избежать конфликтов, когда подключенные к точке клиенты не видят друг друга и не могут согласовать поочередность передачи данных.

Для «Adaptive Noise Immunity» устанавливаем «ap and client mode». Опять же, если кратко, данная опция позволяет активировать специальный алгоритм фильтрации шума, создаваемого точкой и/или клиентом, например, множественные переотражения сигнала от стен. Обратите внимание, опция будет работать только на адаптерах с чипами Atheros.

На вкладке HT проверьте параметры «Tx/Rx Chains», напротив которых везде должны быть установлены галочки. Если галочка не установлена на одном из каналов, адаптер не сможет использовать его во время работы.

Поскольку мы не меняли параметров мощности радиомодуля, будут действовать стандартные значения.

В данном случае нас интересуют исключительно HT20-x и HT40-x. По сути, это своего рода справочник по мощности для конкретного радиомодуля.

HT20 и HT40 указывают на ширину канала 20 и 40 МГц соответственно. Цифра в суффиксе - индекс скорости MCS для стандарта 802.11n. Чем выше цифра, тем больше скорость. Как видите, для больших скоростей используется меньшая мощность, и чем выше скорость, тем ниже мощность. Берите во внимание эти данные, если решитесь скорректировать мощность беспроводного модуля в ручном режиме.

На завершающем этапе переходим на вкладку «Security Profiles» (профили безопасности). В этом разделе требуется скорректировать профиль безопасности. Выбираем режим «dynamic keys», а также опции WPA2 и AES. Про WPA и TKIP можете забыть навсегда (не говоря уже про устаревший WEP), эти варианты защиты уже давно скомпрометировали себя и имеют «лазейки», позволяющие опытному злоумышленнику получить доступ к защищенной этим методом беспроводной сети.

Пароль сети вводится в поле «WPA2 Pre-Shared Key». На этом настройка первой точки завершена.

Настройка беспроводной сети в Mikrotik wAP ac

При настройке второй точки доступа делаем всё аналогично первой точке доступа.

Не забывайте, что необходимо проводить сканирование беспроводной сети для каждой точки, поскольку условия эфира могут меняться, в зависимости от места размещения. Если же вы хотите довериться автоматике - выбирайте канал «auto», Mikrotik вполне неплохо сам справляется с этой задачей.

Не забывайте указать для новой и каждой последующей точки точно такой же SSID, как и на первом устройстве. Делать это необходимо для автоматического роуминга клиентов между AP.

Рабочую частоту можно указывать одинаковую, но только в том случае, если точки доступа слабо пересекаются. В противном случае, точки будут делить эфир между собой, что негативно скажется на скорости при одновременной работе. Лучше всего использовать принцип «шахматной доски», т.е. чередовать каналы так, чтобы они не пересекались вообще.

В случае с точками доступа Dual-Band, в списке Wireless Interfaces будет 2 интерфейса, настраивается каждый по отдельности.

Принцип тот же, сканируем диапазон и выбираем оптимальную частоту. Если у вас диапазон 5745-5805 чист, рекомендуем использовать его. В нашем случае он уже «забит» местными провайдерами.

К слову, для опытным администраторов будет интересен speсtral-scan и spectral-history. Работают оба инструмента через терминал.

Для вызова используются команды:

/interface wireless spectral-scan

/interface wireless spectral-history

С каналами и частотами определились.

Для диапазона 5 ГГц указываем суффикс 5G, делать это вовсе не обязательно, о чем уже говорилось ранее.

Ширина канала по-умолчанию будет предлагаться 20/40 МГц, но мы то знаем, что 802.11ac может использовать каналы шириной 80 МГц и именно на них он обеспечивает высокую скорость.

Для каналов на 80 МГц используется надстройка eCee в разных комбинациях, всего их 4, т.к. канал на 80 МГц объединяет 4 канала по 20 МГц. Логика выбора та же, что и для 2.4 ГГц.

Выполняем настройки аналогично тем, что делались для предыдущей точки и диапазона 2.4 ГГц. Не забывайте проверить Chains и настроить параметры безопасности (профиль).

Нюансы роуминга на Mikrotik

В принципе, на этом можно было бы завершить краткую инструкцию, но есть еще один нюанс.

На практике довольно часто бывают случаи, когда беспроводные сети пересекаются. В таких случаях клиент может упорно висеть на точке со слабом сигналом, даже при том, что у него «под носом» находится точка с отличным уровнем сигнала.

Собственно пример такого случая на скриншоте выше. Слева мы видим, что телефон подключен к сети 5 ГГц с хорошим уровнем сигнала. После перемещения в другую зону, смартфон по прежнему остается висеть на сети 5 ГГц, при том, что канальная скорость упала до 87 Мбит, а рядом имеется сеть 2.4 ГГц с отличным сигналом.

Что делать в таком случае? Можно переключать сеть вручную, если у сетей разные названия, но можно также использовать «напильник» и «костыли».

Первым делом на всех беспроводных интерфейсах необходимо отключить опцию «Default Authenticate». Необходимо это для того, чтобы использовать функционал ACL.

Во вкладке Access List (раздел все тот же, Wireless) создаем 2 правила.

Первое правило . Задаем диапазон уровня сигнала -75...120 дБм, устанавливаем опции Authentication и Forward. Данное правило будет разрешать подключение для клиентов, у которых уровень сигнала не менее -75 дБм.

Второе правило . Задаем диапазон -120...-76 дБм, отключаем опции Authentication и Forward. Данное правило будет отключать клиентов, у которых уровень сигнала опустился ниже -76 дБм.

Опция Authentication разрешает подключение, следовательно, её отсутствие подключение запрещает. Опция Forward разрешает обмен данными между станциями/клиентами. Форвард может быть полезен в защищенной домашней сети, а вот в публичной открытой сети обмен данными между клиентами в обязательном порядке надо запрещать в целях безопасности.

При желании, здесь же можно настроить правила по дням недели и времени. Для этих целей ниже под спойлером Time есть необходимые параметры.

После того как правила ACL созданы, в таблице регистраций (Registration) вы можете увидеть список авторизованных клиентов. Причем, в комментарии к каждому клиенту будет указан комментарий из правила ACL (если он задан), что очень удобно.

Проверяем работу на смартфоне. При ухудшении уровня сигнала до -75 дБм, устройство еще держится на старой точке. Как только сигнал ухудшается до -76 дБм, точка автоматически отключает клиента, после чего клиент подключается к самой сильной точке.

Впрочем, данный метод не лишен недостатков. Всё дело в том, что точки осуществляют принудительное отключение клиента, из-за чего у конечного клиента возникает кратковременный обрыв связи. В лучшем случае это ~2 секунды. Многое зависит от клиентского оборудования.

Уровень сигнала в -75 дБм я задал исключительно для примера, это более рекомендуемый уровень, нежели универсальный параметр «на любой случай». На практике иногда приходится использовать -80 дБм и ниже. В любом случае, значение подбирается исключительно экспериментальным методом прямо на месте, исходя из конкретного покрытия и чувствительности клиентского оборудования.

В заключение

Конечно, вариантов реализации домашней беспроводной сети на Mikrotik множество, начиная с ручной настройки и заканчивая использованием CAPsMAN и даже Mesh.

Нами описан вариант полностью ручной настройки для того, чтобы конечный пользователь понимал «как это работает», к тому же такой вариант не требует глубоких познаний. В то же время, данная конфигурация позволяет создать надежную беспроводную сеть, которая сможет стабильно работать без вашего вмешательства.

Из недостатков стоит отметить необходимость раздельной настройки всех устройств, что занимает чуть больше времени, нежели при использовании CAPsMAN. При использовании нескольких точек такой вариант вполне пригоден и предоставляет хорошую гибкость.

Довольно часто мне задают вопрос, какая разница между точками доступа wAP и wAP ac, и почему разница в цене столь велика?

Что ж, попробуем разобраться. И начнем мы с цен, за младший Mikrotik wAP на момент написания данной публикации продавцы просят в среднем 40-42 долларов США, в то время как старшая модель wAP ac имеет в рознице ценник порядка 80-85 у.е.

И тут назревает вполне закономерный вопрос, стоит ли переплачивать за wAP ac? Или достаточно купить обычный Mikrotik wAP? Попробуем разобраться.

Если Вы хотите научиться настраивать MikroTik, предлагаем пройти . Более подробную информацию Вы можете найти в конце данной публикации.

Внешний вид

Внешне обе точки доступа абсолютно идентичны, более того, не сняв крепления или крышки интерфейсов, отличить их будет очень проблематично. Разве что под рукой у вас имеются весы, измеряющие вес с точностью до грамма.

На самом деле, по части аппаратной реализации у этих устройств нет ничего общего, они совершенно разные.

Mikrotik wAP это RBwAP2nD , а wAP ac – RBwAPG-5HacT2HnD . Те, кто знаком с системой маркировки Mikrotik сразу поймут, в чем основные отличия двух устройств, а для остальных и написана данная публикация.

Сняв крышку интерфейсного блока, сразу бросается в глаза отсутствие поддержки прямого подключения питания к wAP ac. Если младшую модель wAP можно подключать, как через PoE, так и напрямую к блоку питания, то старшую модель можно запитать только от родного адаптера RBGPOE, либо от совместимого коммутатора с функцией PoE.

Второе отличие – дополнительный индикатор, отвечающий за отображение статуса беспроводной сети 5 ГГц.

Аппаратная реализация Mikrotik wAP

RBwAP2nD собран на уже проверенной в нескольких устройствах элементной базе. За основу взят чип QCA9533, являющийся модификацией QCA9531 (MIPS 24Kc).

Этот же чип является основой для:

cAP lite (RBcAPL-2nD)

hAP lite (RB941-2nD)

hAP lite Tower Case (RB941-2nD-TC)

hAP (RB951Ui-2nD)

hAP ac lite (RB952Ui-5ac2nD)

SXT Lite 5 ac (RBSXT5HacD2n)

hEX lite (RB750r2)

hEX PoE lite (RB750UPr2)

mAP lite (RBmAPL-2nD)

PowerBox rev.2 (RB750P-PBr2)

Тут следует отметить, что hAP ac lite и SXT Lite 5 ac оснащены дополнительными беспроводными модулями с поддержкой 5 ГГц.

Остальные же устройства по части производительности и возможностей аналогичны с wAP. За исключением разве что hEX lite, hEX PoE lite и PowerBox rev.2, для которых беспроводной интерфейс не задействован.

Qualcomm QCA9533 относится к категории SoC, в своем составе он содержит процессор с рабочей частотой 650 МГц и беспроводной модуль на 2.4 ГГц.

QCA9533 как и QCA9531, является бюджетным решением, в то же время чип обладает хорошей енергоэффективностью и, как следствие, низким уровнем нагрева. Низкий нагрев позволяет без проблем устанавливать для этого процессора частоту в 750 МГц. По этой же причине инженеры не стали использовать радиатор для охлаждения процессора.

Беспроводной модуль поддерживает стандарты 802.11b/g/n, конфигурация MIMO 2x2 обеспечивает канальную скорость до 300 Мбит. По причине использования сетевого интерфейса Fast Ethernet 100 Мбит, на практике максимальная скорость в одну сторону достигает 94 Мбит.

Максимальная мощность передатчика, в зависимости от модуляции, для стандарта 802.11n составляет 16-20 дБм (40-100 мВт). Для старых стандартов 802.11b/g, максимальная мощность чуть выше и, в зависимости от модуляции, составляет 18-22 дБм (68-158 мВт).

Благодаря предустановленной RouterOS (для AP всегда используется Level 4+), в ряде специфических случаев можно также использовать проприетарный протокол Nstreme v2 (NV2), который чуть прибавит производительности по беспроводному интерфейсу в режиме двустороннего обмена.

В wAP используется 64 Мбайт оперативной памяти (Nanya NT5DS32M16DS-5T, DDR-400) и 16 Мбайт постоянной Flash-памяти (Winbond 25Q128FVSG). В целом, как для точки доступа набор неплохой.

Обе антенны встроенные, но в отличие от других устройств, они выполнены в виде металлических элементов, а не вытравлены на текстолите (PCB) как у hAP lite и mAP lite. Благодаря этому их коэффициент усиления составляет 2 дБи. Расположены антенны в верхней части устройства и размещены под углом 90 градусов.

Аппаратная реализация Mikrotik wAP ac

Несмотря на схожесть в названии, wAP и wAP ac кардинально отличаются по части комплектной базы. QCA9531/9533 несомненно, отличный процессор, но для точки доступа с Dual-Band его сложно назвать хорошим выбором.

От использования QCA953x в wAP ac было решено отказать в угоду более производительного и функционального решения. За основу для RBwAPG-5HacT2HnD взят более высокоуровневый SoC – Qualcomm QCA9556 (MIPS 74Kc). Данный процессор Mikrotik ранее использовали для hEX предыдущей ревизии – RB750Gr2.

В состав QCA9556 входит вычислительный блок с тактовой частотой 720 МГц и беспроводной модуль 2.4 ГГц MIMO 3x3, правда разработчики решили задействовать только 2 канала.

В отличие от обычного wAP, для диапазона 2.4 ГГц здесь уже применяются дополнительные малошумящие усилители – SiGe 2620T (по одному на канал). Причем усилительные блоки предусмотрительно спрятаны под раздельными экранами. Как и ранее, для 2.4 ГГц используется 2 встроенные антенны с коэффициентом усиления 2 дБи.

К слову, официальная блок-диаграмма не отображает отдельный блок Qualcomm AR8033, отвечающий за поддержку гигабитного интерфейса. Данный чип вы можете увидеть на обратной стороне платы.

Поддержка сетей 5 ГГц реализована при помощи отдельного чипа –Qualcomm QCA9880 (802.11ac, MIMO 3x3), подключенного к процессору шиной PCIe. Таким образом, точка доступа поддерживает канальные скорости до 1300 Мбит/сек.

В качестве усилителей используются чипы Skyworks SKY85717-21, они также спрятаны под отдельным экраном. Все 3 антенны внутренние, коэффициент усиления не указан, судя по всему – 1,5-2 дБи.

Объемы постоянной и оперативной памяти остались без изменений – 16 и 64 Мбайт соответственно. Flash-память не претерпела изменений, а вот в качестве оперативной, в wAP ac используется уже DDR2 (Nanya NT5TU32M16EG-AC).

В подобном устройстве хотелось бы видеть 128 МБ, вместо предложенных 64 Мбайт, всё-таки устройство совсем в ином сегменте. Но в Mikrotik считают иначе.

Для процессора радиатор не используется вообще, в то время как на беспроводной модуль 5 ГГц установлен алюминиевый радиатор с довольно большой площадью ребер. Из этого можно сделать вывод, что радиомодуль заметно прогревается в процессе работы. Собственно с обратной стороны платы на термоинтерфейс посажена большая алюминиевая пластина, задача которой состоит в том, чтобы отводить тепло от беспроводного чипа и блока усилителей.

Это стандартный подход Mikrotik к реализации беспроводных устройств с индексом H = High Power. Действительно, если заглянуть в спецификации, для 5 ГГц заявлена выходная мощность от 23 до 25 дБм, что эквивалентно 200-316 мВт.

Хоть точка доступа и лишилась поддержки прямого подключения питания, подсистема питания наоборот – усложнилась. Причина тому возросшее количество узлов и блоков, как следствие – рост максимального энергопотребления в три раза, до 12 Вт. Для сравнения, wAP укладывается в энергетический бюджет 4 Вт. Само собой, для столь прожорливой железки инженеры добавили мониторинг напряжении и температуры PCB.

wAP ac, как и его младший брат, поддерживает подачу PoE-питания по стандарту 802.3at с широким диапазоном входящего напряжения от 11 до 57 вольт. Вместо обычного инжектора RBPOE и слабого адаптера на 0.2А (24В), в комплект RBwAPG-5HacT2HnD входит гигабитный инжектор RBGPOE и более мощный адаптер на 0.8А (24В).

Сводная сравнительная таблица wAP и wAP ac

Для большего удобства, ниже размещена сводная сравнительная таблица с параметрами обеих точек доступа.

Название | ||

RBwAPG-5HacT2HnD |

||

Процессор | Qualcomm QCA9533 650 МГц, MIPS 24Kc | Qualcomm QCA9556 720 МГц, MIPS 74Kc |

Чип 2.4 ГГц | ||

Конфигурация 2.4 ГГц | ||

Антенны 2.4 ГГц | 2х встроенные, 2 дБи |

|

Конфигурация 5 ГГц | ||

Антенны 5 ГГц | 3 встроенные |

|

Интерфейсы | 1 х Fast Ethernet 100 Мбит | 1 х Gigabit Ethernet 1000 Мбит |

Поддержка PoE | 802.11at / 11-57 В |

|

Подача питания | DC In либо PoE | Только PoE |

Энергопотребление (макс) | ||

Постоянная память | ||

Оперативная память | 64 МБ / DDR-400 | |

Лицензия RouterOS | ||

Мониторинг температуры | ||

Мониторинг напряжения | ||

Повышенная мощность передатчика 5 ГГц |

||

В заключение

Точка доступа Mikrotik wAP является отличным бюджетным решением для создания беспроводной сети 2.4 ГГц как дома, так и в масштабах предприятия при помощи CAPsMAN.

При помощи RBwAP2nD и RBwAPG-5HacT2HnD можно добавить поддержку беспроводной сети там, где её нет, например, в популярных устройствах RB3011, RB850Gx2 или RB750Gr3 (hEX).

В случае домашнего использования, wAP ac выглядит не настолько привлекательно как младший wAP – причина в высокой стоимости.

Безусловно, благодаря конфигурации MIMO 3x3, RBwAPG-5HacT2HnD обеспечивает высокую скорость обмена, на порядок превышающую возможности 802.11n и Fast Ethernet. Однако, если ваша цель переход на 5 ГГц по причине зашумленного эфира, а также распределение нетребовательных клиентов между диапазонами, покупка hAP ac lite (RB952Ui-5ac2nD) может стать более целесообразной покупкой. Конечно, у hAP ac lite есть недостатки – всего один канал для 5 ГГц (433 Мбит) и обычный корпус, в то же время цена RB952Ui-5ac2nD практически сопоставима с RBwAP2nD, а в качестве бонуса может выступить наличие 5 сетевых интерфейсов.

RBwAPG-5HacT2HnD – точка доступа для требовательных к скорости клиентов, которые готовы доплачивать за эту самую производительность. Из минусов стоит отметить всего 64 Мбайт оперативной памяти. Для большинства сценариев этого будет достаточно, а вот при использовании Queues, наличие 128 МБ было бы как нельзя кстати.

Сравнивать производительность процессоров двух устройств практически не имеет смысла, ввиду наличия всего одного сетевого интерфейса и 64 МБ памяти. В то же время, следует отметить тот факт, что QCA9556 имеет лишь немного более высокую тактовую частоту, нежели QCA9533. При этом, разница в производительности достигается в большей степени за счет микроархитектуры MIPS 74K. Основываясь на личном опыте использования, а также на отзывах друзей и знакомых, могу сказать, что обе точки доступа стоят своих денег и проблем в процессе эксплуатации не возникает.

Видеокурс «Настройка оборудования MikroTik» (аналог MTCNA)

Учитесь работать с MikroTik? Рекомендую видеокурс « ». В курсе разобраны все темы из официальной учебной программы MTCNA и много дополнительного материала. Курс сочетает теоретическую часть и практику – настройку маршрутизатора по техническому заданию. Консультации по заданиям курса ведет его автор Дмитрий Скоромнов. Подойдет и для первого знакомства с оборудованием MikroTik, и для систематизации знаний опытным специалистам.