Rooting Android përmes Framaroot pa një PC. Në android, kur instaloni aplikacione dhe lojëra, shfaqet një mesazh që instalimi nga burime të panjohura është i bllokuar në pajisje. Instalimi është i ndaluar përmban një kod anashkalimi android

Aplikacionet dhe lojërat nuk mund të instalohen në android për shkak të bllokimit të sigurisë... Ky nuk është problem në këtë artikull, do të mësoni se si të hapni aksesin në instalim.

Nëse keni shkarkuar lojëra ose aplikacione nga Interneti dhe dëshironi t'i instaloni në Android, atëherë mund të shihni një mesazh të këtij lloji në ekranin e Android "Për arsye sigurie, instalimi i aplikacioneve nga burime të panjohura është i bllokuar në pajisje. " Gjithashtu, instalimi mund të bllokohet nëse e keni pranuar aplikacionin përmes bluetooth ose wi-fi nga një telefon, kompjuter, laptop, tablet ose pajisje tjetër. E gjithë kjo, natyrisht, bëhet për sigurinë e androidit tuaj, pasi tani mund të shkarkoni dhe instaloni një numër të madh aplikacionesh me një virus që mund të bllokojë telefonin tuaj dhe të zhvat para nga pronari për ta zhbllokuar atë. Nëse keni një smartphone ose tablet në një të ri Versioni Android atëherë më poshtë do të gjeni një lidhje me faqen me informacion i detajuar në lidhje me instalimin ose bllokimin e aplikacioneve të panjohura.

Asnjëherë mos instaloni aplikacione dhe lojëra nga burime të panjohura në androidin tuaj, veçanërisht nëse i keni shkarkuar nga Interneti. Por nëse e dini se skedarët nga burime të besueshme ose aplikacione të marra me bluetooth nga një android tjetër të cilit i besoni, atëherë mund të zhbllokoni instalimin nga aplikacione të panjohura dhe të vazhdoni instalimin në Android.

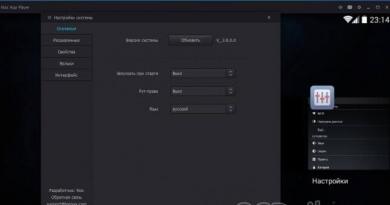

Tani le të shohim si të lejohet instalimi i aplikacioneve në android nga burime të panjohura... Përpara se të instaloni aplikacione ose lojëra, shkoni te cilësimet e Android dhe kërkoni artikullin e sigurisë, më pas gjejmë artikullin burime të panjohura dhe vendosni një shenjë të kundërt. Tani mund të instaloni aplikacione në Android nga burime të panjohura që janë bllokuar për arsye sigurie. Më pas mund të zgjidhni sërish kutinë dhe kështu do të bllokoni përsëri instalimin e aplikacioneve të padëshiruara.

Gjithashtu, nëse tashmë keni filluar instalimin dhe keni parë një mesazh për ndalimin e instalimit në pajisje për arsye sigurie, atëherë mund ta lejoni menjëherë instalimin. Kur mesazhi shfaqet në ekran, ka edhe një lidhje me cilësimet duke klikuar mbi të cilën menjëherë arrijmë te artikulli i sigurisë dhe mund të vendosim një shenjë përpara artikullit. burime të panjohura dhe vazhdoni me instalimin e filluar. Pas një instalimi të tillë, ju nuk e ruani shenjën në cilësimet e sigurisë, domethënë, duhet të lejoni instalimin e aplikacioneve çdo herë.

Mos instaloni aplikacione nga burime të panjohura nëse nuk jeni të sigurt se nuk ekziston rreziku i një infektimi me virus. Aplikacionet mund të ngarkojnë numrin tuaj, të bllokojnë pajisjen tuaj ose të dëmtojnë pajisjen tuaj.

Mos harroni të lini një përmbledhje nëse ky artikull ka ndihmuar apo jo, ju lutemi tregoni modelin e pajisjes në mënyrë që informacione të dobishme për përdoruesit e Android të mbeten nga ju.

- Shpresoj se ky artikull ju ka ndihmuar dhe keni gjetur informacion. si të instaloni aplikacione të bllokuara në android nga burime të panjohura.

- Ju kërkojmë me mirësi të ofroni ndihmë reciproke dhe të ndani këshilla të dobishme.

- Faleminderit për përgjegjshmërinë, ndihmën e ndërsjellë dhe këshillat e dobishme !!!

06-08-2019

00 orë 48 minuta

Mesazh:

Përshëndetje, gjithçka që përshkruani në temën "Në android, kur instaloni aplikacione dhe lojëra, shfaqet një mesazh që instalimi nga burime të panjohura është i bllokuar në pajisje". lexoni rekomandimet d

13-06-2019

09 orë 19 minuta

Mesazh:

Si mund të heq një administrator?

06-01-2018

18 orë 24 minuta

Mesazh:

Faleminderit! Epo, kam një problem, mund të më thoni se çfarë të bëj nëse shkruajnë: Ndodhi një gabim gjatë analizimit të paketës. Çfarë duhet bërë?

02-01-2018

15 orë 46 minuta

Mesazh:

Ndihmo që telefoni të bllokojë instalimin e aplikacionit jo nga tregu i luajtjes. Shkarkuar nga kromi Unë shtyp hapur por nuk instalohet

18-12-2017

11 orë 11 minuta

Mesazh:

Përshëndetje, gjithçka që përshkruani në temën "Në android, kur instaloni aplikacione dhe lojëra, shfaqet një mesazh që instalimi nga burime të panjohura është i bllokuar në pajisje". Kam lexuar rekomandimet dhe kam arritur të njëjtin rezultat

31-10-2017

23 orë 05 minuta

Mesazh:

çështja është se LG L70 im nuk më lejon as të vendos një zog për të hequr ndalimin ...

26-09-2017

00 orë 27 minuta

Mesazh:

Unë nuk mund të klikoj në shenjën e kontrollit, kur klikova në pikën e kontrollit, ajo nuk u ndez për mua

11-09-2017

03 orë 37 minuta

Mesazh:

Ose mund të shkruani një artikull si ky: Përpara se të instaloni aplikacione ose lojëra, shkoni te cilësimet e androidit dhe ne jemi duke kërkuar për sigurinë e artikullit, pastaj gjejmë artikullin burime të panjohura dhe vendosim një shenjë përpara tij. .. dhe jeta zgjatet .. pa gryken tende ne 6 paragrafe.

28-03-2017

20 orë 06 minuta

Mesazh:

Unë kam një shenjë pranë "Instalo softuer nga burime të panjohura", por telefoni ende bllokon instalimin. Telefon Meizu Shënim 3. Kjo është mirë? Më parë, nuk merresha me Meizu.

17-12-2016

20 orë 52 minuta

Mesazh:

Dhe unë kam një problem tjetër që vazhdimisht po vendoset në mënyrë arbitrare në 15-30 minuta një shenjë në këtë artikull me një burim të panjohur. Ajo që nuk bëra - kaloj në cilësimet e fabrikës, softuer antivirus instaluar, dhe vendos gjithçka dhe vendos zogun. Ndihmë!

05-12-2016

22 orë 52 minuta

Mesazh:

Sofia përpiqet të çinstalojë aplikacionin përmes cilësimeve dhe aplikacionet ku mund të çaktivizohen ose çinstalohen plotësisht.

05-12-2016

22 orë 05 minuta

Mesazh:

Ndihmë! Unë e shkarkova lojën nga një burim i panjohur tani nuk mund ta fshij ((

31-10-2016

21 orë 47 minuta

Mesazh:

Ekziston një problem që lidhet me faktin se (për shkak të një kurbë të ngjashme firmware), nuk kam akses në skedën "Security" në cilësimet. Pasi të keni hyrë në këtë skedë, Hidheni atë në skllave. tabela, me një mesazh si "Application" Settings "nuk përgjigjet. Si mund të MOS aktivizoj instalimin e" aplikacioneve të majta përmes cilësimeve?

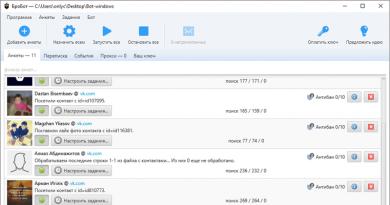

Këtu është një nga zgjidhjet më të mira për të marrë Rrënja është e drejtë në smartphone dhe tablet pa përdorur kompjuter. Sot, ky program mori të drejtat Root në testin e tij inteligjent Samsung Galaxy Nexus dhe tabletë kineze Freelander. Një nga avantazhet e këtij versioni të veçantë të programit nga zhvilluesit kinezë është se ndërfaqja e programit është përkthyer plotësisht në Rusisht. Lexoni udhëzimet më poshtë se si të merrni të drejtat rrënjësore.

Udhëzimet e mia video për duke marrë Root drejtë përmes Baidu Root

1. Shkarkoni aplikacionin Baidu Root: dhe instalojeni në pajisjen tuaj.

(Kujdes!!! Kur instaloni, kova mund t'ju shkruajë se aplikacioni " Përmban kod për të anashkaluar sigurinë e Android". Vendos një agim dhe kliko" Instaloni gjithsesi"). Në fushën e instalimit, ekzekutoni programin dhe shikoni marrëveshjen nga autori në gjuhën kineze. Shtypni butonin Pranoje siç tregohet më poshtë.

2. Nëse keni një lidhje interneti dhe në momentin aktual dhe programi ka gjetur një version të përditësuar në serverin e tij, do t'ju kërkohet të përditësoni versionin e programit në atë aktual. Unë do ta bëja atë. Deri tani e shtypur Anulo dhe u përpoqa të merrte rrënjë [dhe nëse nuk merrej rrënjë, atëherë do ta rinisja përsëri programin dhe do ta përditësoja, dhe pastaj do të provoja përsëri për të marrë rrënjën. (Më poshtë do të përshkruaj të njëjtin diagram vetëm me ndërfaqen kineze vendase të programit, në mënyrë që të kuptoj se si të vazhdosh nëse ke gjithçka në gjuhën kineze.)].

3. Tani shtypni butonin " Merr rrënjë"dhe prisni që programi të përfundojë. Në lidhjen time funksionoi për rreth 1 minutë, në një tabletë freelander pak më gjatë.

Voila. Ne shohim që të drejtat rrënjësore janë marrë.

Dhe tani, siç premtova më lart, do të parashtroj një manual të vogël për marrjen e të njëjtave të drejta Root, por me shpresën që ndërfaqja e programit Baidu Root të jetë plotësisht në gjuhën kineze.

1. Në fushën e instalimit, ekzekutoni programin dhe shikoni marrëveshjen nga autori në gjuhën kineze. Shtypni butonin e djathtë të rrethuar në foton më poshtë.

2. Nëse keni një lidhje interneti dhe në momentin aktual dhe programi ka gjetur një version të përditësuar në serverin e tij, do t'ju kërkohet të përditësoni versionin e programit në atë aktual. Për të përditësuar versionin, shtypni butonin e djathtë për të mos u përditësuar - majtas... Zakonisht, ndërfaqja kineze shfaqet pas përditësimit.

3. Tani klikoni në butonin blu(E rrethova në foto) dhe pres që programi të përfundojë.

Marrja e të drejtave rrënjësore në Android pa përdorur një PC dhe nevoja për t'u përdorur në përdorimin e mjeteve komplekse softuerike për të zotëruar është mjaft mundësi në dispozicion... Në këtë artikull, ne do t'ju tregojmë se si të merrni të drejtat e Superpërdoruesit në vetëm dy hapa të thjeshtë duke përdorur aplikacionin Framaroot Android.

Avantazhi kryesor i metodës së përshkruar për marrjen e të drejtave rrënjësore, para së gjithash, është thjeshtësia e saj, si dhe koha e shkurtër gjatë së cilës mund të kryhet ky proces. Ne ndjekim udhëzimet, por së pari - një paralajmërim i rëndësishëm.

E rëndësishme! Manipulimet e përshkruara më poshtë mbartin disa rreziqe! Çdo veprim, duke përfshirë ekzekutimin e udhëzimeve më poshtë, kryhet nga përdoruesi me rrezikun dhe rrezikun e tij. Administrimi i burimit nuk është përgjegjës për pasojat e mundshme negative.

Aplikacioni Framarut, pasi shkarkohet ose kopjohet në memorien e pajisjes ose në kartën e kujtesës, është një skedar apk krejtësisht i zakonshëm. Instalimi nuk kërkon ndonjë hap të veçantë, gjithçka është standarde.

Hapi 2: Marrja e të drejtave të rrënjës

Ashtu si instalimi, marrja e të drejtave rrënjësore duke përdorur Framarut nuk kërkon shumë veprime. Ne bëjmë vetëm sa vijon.

Ju kemi prezantuar një seri artikujsh në të cilët kemi treguar qartë se sa e lehtë është përdorimi i aplikacioneve Android. Për këtë nuk ju nevojitet as një çmontues, por vetëm një njohuri sipërfaqësore e Java dhe gjuhës Smali. Prandaj, nëse aplikacioni juaj është mjaft popullor, duhet ta dini: do të vidhet dhe, nëpërmjet manipulimeve të thjeshta, do të aktivizohen funksionet me pagesë. Dhe nëse vendosni të fitoni para me reklama, ai do të fiket.

Është e vështirë të mbrosh aplikacionin, por është e mundur. Së pari, ia vlen menjëherë braktisni modelin e shpërndarjes Pro / Lite... Aplikacioni është shumë i lehtë për t'u tërhequr nga një smartphone, kështu që një hajduti do t'i duhet të blejë aplikacionin vetëm një herë, dhe më pas ai mund të shpërndahet siç është. Së dyti, duhet të kujdeseni mbrojeni kodin nga e kundërta... Dekompilimi i kodit Java është një çështje e thjeshtë dhe ndryshimi i kodit binar nuk kërkon ndonjë aftësi apo mjet të veçantë. Së treti, duhet të siguroheni që edhe nëse hakimi është i suksesshëm, aplikacioni thjesht nuk funksionon. Atëherë cracker-i do të duhet të zgjidhë dy probleme menjëherë: të hakojë aplikacionin dhe të bëjë që versioni i plasaritur të funksionojë.

Pra, duke braktisur versionin Pro dhe duke filluar luftën.

Fshehja dhe turbullimi i kodit

Mënyra më e mirë për të mbrojtur kodin e aplikacionit tuaj nga ndryshimi është turbullim, me fjalë të tjera - turbullim i bajtkodit në mënyrë që të jetë e padurueshme për reverserin ta kuptojë atë. Ka disa mjete që mund ta bëjnë këtë. Më e thjeshta, por ende efektive, është në përbërje Android Studio... atë ProGuard.

Për ta aktivizuar, thjesht shtoni linjën e vërtetë minifyEnabled në seksionin android → buildTypes → lëshimi i skedarit build.gradle:

android (... buildTypes (lëshim (minifyEnabled e vërtetë) ...))

android ( . . . Llojet e ndërtimit ( lirim ( minifyEnabled e vërtetë . . . |

Pas kësaj, Android Studio do të fillojë të kalojë të gjitha ndërtimet e "lëshimit" përmes ProGuard. Si rezultat, aplikacioni do të bëhet më kompakt (duke hequr kodin e papërdorur) dhe do të marrë gjithashtu një nivel mbrojtjeje kundër kthimit. "Disa" në kuptimin që ProGuard do të zëvendësojë emrat e të gjitha klasave, metodave dhe fushave të brendshme me kombinime me një ose dy shkronja. Me të vërtetë e bën kodin e dekompiluar / të çmontuar shumë më të vështirë për t'u kuptuar.

Hapi tjeter - enkriptimi i vargjeve... Kjo është veçanërisht e dobishme nëse ruani ndonjë të dhënë të ndjeshme brenda aplikacionit: identifikuesit, çelësat, pikat e fundit të API REST. E gjithë kjo do të ndihmojë një krisur të lundrojë në kodin tuaj ose të nxjerrë informacione të rëndësishme prej tij.

Ju mund të enkriptoni vargjet në mënyra të ndryshme, për shembull duke përdorur mjetet Stringer ose DexGuard. Përfitimi: Modifikim plotësisht i automatizuar i kodit ekzistues për të zbatuar enkriptimin e vargut. Disavantazhi: Një çmim i përballueshëm për kompanitë, por shumë i lartë për një zhvillues të pavarur.

Prandaj, ne do të përpiqemi ta bëjmë vetë. Në rastin më të thjeshtë, kriptimi i vargjeve duke përdorur Java bëhet si kjo:

byte publike statike encryptString (mesazhi i vargut, sekreti SecretKey) hedh Përjashtim (shifror i shifrës = null; shifër = Cipher.getInstance ("AES / ECB / PKCS5Padding"); cipher.init (Cipher.ENCRYPT_MODE, sekret); ktheje shifrën.doFinal ( message.getBytes ("UTF-8"));)

byte publike statike encryptString (mesazh string, sekret KeyKey) hedh Përjashtim ( Shifror shifror = null; cipher .init (Cipher .ENCRYPT_MODE, sekret); ktheje shifrën .doFinal (mesazh .getBytes ("UTF-8")); |

Dhe deshifrimi është si ky:

String publik statik i dekriptimit (shifror i tekstit të byte, sekreti i çelësit sekret) hedh përjashtim (shifror i shifrës = null; shifër = Cipher.getInstance ("AES / ECB / PKCS5Padding"); cipher.init (Cipher.DECRYPT_MODE, sekret); kthe një varg të ri (shifror .doFinal (cipherText), "UTF-8");)

String publik statik decryptString (shifror teksti bajt, sekreti SecretKey) hedh Përjashtim ( Shifror shifror = null; cipher = Shifra .getInstance ("AES / ECB / PKCS5Padding"); cipher .init (Cipher .DECRYPT_MODE, sekret); ktheni vargun e ri (shifror .doFinal (cipherText), "UTF-8"); |

Një rresht është i mjaftueshëm për të gjeneruar çelësin:

publik statik SecretKey gjeneratorKey (fjalëkalim i vargut) hedh Përjashtim (sekreti i kthimit = SecretKeySpec i ri (password.getBytes (), "AES");)

publike statike SecretKey generateKey (fjalëkalimi i vargut) hedh Përjashtim ( kthimi sekret = SecretKeySpec i ri (fjalëkalimi .getBytes (), "AES"); |

Çështja është të shkruani një aplikacion të thjeshtë desktop / celular në Java që do të marrë të gjitha vargjet tuaja si hyrje dhe do të nxjerrë versionet e tyre të koduara në dalje. Më pas i futni këto vargje në aplikacionin kryesor në vend të atyre origjinale dhe në vendet ku arrihen ato thërrisni funksionin decryptString ().

Si rezultat, një sulmues thjesht nuk mund t'i shohë vargjet e koduara duke dekompiluar aplikacionin. Por, sigurisht, ai do të jetë në gjendje të shkruajë dekoderin më të thjeshtë bazuar në kodin e dekompiluar të enkriptorit tuaj. Me fjalë të tjera, nuk është një ilaç, por vargjet e enkriptimit do të shtojnë një shtresë tjetër kompleksiteti.

Mund të shkoni edhe më tej dhe të përdorni një nga mjetet gjithëpërfshirëse të mbrojtjes për aplikacionet Android, siç është AppSolid. Është gjithashtu e shtrenjtë, por ju lejon të kriptoni të gjithë aplikacionin. Kjo me të vërtetë mund të trembë shumë reversues, por ka një sërë mjetesh, duke përfshirë dekompiluesin e paguar Java JEB, i cili mund të heqë automatikisht një mbrojtje të tillë.

Ju gjithashtu mund të përpiqeni ta ndani aplikacionin tuaj në shumë module të vogla, siç shkrova në artikullin Shkrimi i aplikacioneve modulare për Android. Në vetvete, kjo nuk është një metodë mbrojtjeje dhe vështirë se e pengon funksionimin e kthimit. Por ai do të shkëputë sisteme të ndryshme të automatizuara për aplikacione të thyera. Ata thjesht nuk do të jenë në gjendje të kuptojnë se ku të kërkojnë kodin në modul.

Dhe gjëja e fundit: është e nevojshme të hiqni (komentoni) të gjitha thirrjet drejt regjistruesit nga kodi, domethënë të gjitha thirrjet në Log.d (), Log.v () dhe kështu me radhë. Përndryshe, sulmuesi do të jetë në gjendje të përdorë këtë informacion për të kuptuar logjikën e aplikacionit.

Pikturimi i aplikacionit të hakuar

Mirë, ia prishëm pak jetën mbrapa. Është koha për ta bërë përsëri! Por si e dini nëse një aplikacion është bërë jailbroken? Më saktësisht, si mund ta kuptojë vetë? Në fund të fundit, konceptet e "hakuarit" dhe "jo i hakuar" ekzistojnë vetëm në kokat tona me ju, domethënë, këto janë koncepte të një rendi mjaft të lartë që nuk mund të përshkruhen algoritmikisht.

Kështu është, por jo ashtu. Fakti është se brenda skedarit APK ka një grup meta të dhënash që ruajnë shumat e kontrollit absolutisht të gjithë skedarët e paketës, dhe vetë meta të dhënat nënshkruhen me çelësin e zhvilluesit. Nëse e modifikoni aplikacionin dhe e ripaketoni atë, meta të dhënat e paketës do të ndryshojnë dhe paketa do të duhet të ri-nënshkruhet. Dhe meqenëse inxhinieri i kundërt nuk ka dhe nuk mund të ketë çelësin tuaj të zhvilluesit, ai përdor ose një çelës të krijuar rastësisht ose të ashtuquajturin çelës testimi.

Vetë Android do ta gëlltisë lehtësisht një aplikacion të tillë (nuk mban një bazë të dhënash të të gjitha nënshkrimeve dixhitale të të gjithë zhvilluesve të mundshëm të Android), por ne kemi nënshkrimin tonë dixhital dhe mund ta verifikojmë!

Ne verifikojmë nënshkrimin dixhital

Në fakt, metoda është mjaft e thjeshtë. Ju duhet të futni një kod në aplikacion që do të marrë hash-in e çelësit të nënshkrimit aktual dixhital të paketës dhe ta krahasoni atë me atë të ruajtur më parë. Ndeshje - aplikacioni nuk u ripaketua (dhe u hakerua), jo - ne japim alarmin.

Së pari, ngjisni pjesën e mëposhtme të kodit në aplikacionin tuaj (sa më thellë ta fshehni, aq më mirë):

String publik statik getSignature (konteksti i kontekstit) (String apkSignature = null; provo (PackageInfo packageInfo = context.getPackageManager (). getPackageInfo (context.getPackageName (), PackageManager.GET_SIGNATURES); për (Nënshkrimi i nënshkrimit të mesazheve: m. = MessageDigest.getInstance ("SHA"); md.update (signature.toByteArray ()); apkSignature = Base64.encodeToString (md.digest (), Base64.DEFAULT); Log.e ("DEBUG", "SIGNATURE:" + apkSignature);)) catch (Përjashtim e) () kthej apkSignature;)

String publik statik getSignature (konteksti i kontekstit) ( String apkSignature = null; provoni ( PackageInfo packageInfo = kontekst .getPackageManager () .getPackageInfo ( kontekst .getPackageName (), Menaxheri i Paketave .GET_SIGNATURES për (Nënshkrimi i nënshkrimit: packageInfo .nënshkrimet) ( MessageDigest md = MessageDigest .getInstance ("SHA"); md .update (nënshkrimi .toByteArray ()); apkSignature = Base64 .encodeToString (md .digest (), Base64 .DEFAULT); Log .e ("DEBUG", "SIGNATURE:" + apkSignature); ) kap (Përjashtim e) () kthej apkSignature; |

Ndërtoni, ekzekutoni aplikacionin dhe shikoni regjistrin e ekzekutimit. Aty do të shihni rreshtin SIGNATURE: 478uEnKQV + fMQT8Dy4AKvHkYibo =. Ky është hash. Është e nevojshme jo vetëm ta mbani mend atë, por ta vendosni në kodin e aplikacionit si një konstante, për shembull, nën emrin SIGNATURE. Tani hiqni linjën Log.e ... nga kodi dhe shtoni metodën e mëposhtme:

nënshkrimi publik statik i kontrollit boolean (konteksti i kontekstit) (kthimi SIGNATURE.equals (getSignature (kontekst));)

Nënshkrimi publik statik i kontrollit boolean (konteksti i kontekstit) ( kthej NENSHKRIMI .barabarte (getSignature (konteksti)); |

Ai thjesht do të kontrollojë hash-in e ruajtur me hash-in e çelësit, i cili aktualisht është i nënshkruar nga aplikacioni. Funksioni kthehet true nëse nënshkrimi dixhital është i juaji (aplikacioni nuk është rindërtuar) dhe false nëse është modifikuar. Çfarë të bëni në rastin e dytë varet nga ju. Ju thjesht mund ta përfundoni aplikacionin me os.exit (0), ose ta "lëshoni" atë, për shembull duke thirrur një metodë në një objekt të pa inicializuar ose duke aksesuar një vlerë të grupit që nuk ekziston.

Por mbani mend: një krisur thjesht mund të presë kodin tuaj të verifikimit të nënshkrimit dixhital dhe nuk do të funksionojë kurrë (kjo është gjithashtu e vërtetë për kodin më poshtë). Prandaj, fshihni atë në një vend të padukshëm dhe kodoni hash-in e çelësit origjinal, siç tregohet më sipër.

Kontrollimi i burimit të instalimit

Një tjetër metodë mbrojtjeje është të zbuloni se nga është instaluar aplikacioni. Logjika këtu është e thjeshtë: nëse burimi i instalimit është Play Store, atëherë gjithçka është në rregull, ky është aplikacioni origjinal i pa raportuar. Nëse jo - warez, i shkarkuar nga forumi dhe i instaluar nga një kartë memorie ose nga "tregu i zi".

Mund të zbuloni se nga është instaluar aplikacioni në një rresht dhe vetë funksioni që e bën këtë mund të duket si ky:

publik statik boolean checkInstaller (konteksti i kontekstit) (instaluesi përfundimtar i vargut = context.getPackageManager (). getInstallerPackageName (context.getPackageName ()); kthej instaluesin! = null && installer.startsWith ("com.android.vending");)

Installer i kontrollit publik statik boolean (konteksti i kontekstit) ( instaluesi përfundimtar i vargut = konteksti .getPackageManager () .getInstallerPackageName (konteksti .getPackageName ()); kthimi i instaluesit = null & amp; amp; & amp; amp; instaluesi .startsWith ("com.android.vending"); |

Si zakonisht: e vërtetë - gjithçka është në rregull, e rreme - Houston, ne kemi probleme.

Përcaktimi i një emulatori

Disa metoda të kthimit të aplikacioneve përfshijnë përdorimin e një emulatori. Prandaj, nuk është e tepërt të shtoni kod në aplikacion për të kontrolluar nëse po funksionon në një mjedis virtual. Kjo mund të bëhet duke lexuar vlerën e disa variablave të sistemit. Për shembull, standardi Emulator Android Studio vendos variabla dhe vlera si kjo:

ro.hardware = peshk i kuq ro.kernel.qemu = 1 ro.product.model = sdk

ro .hardware = peshk i kuq ro .kernel .qemu = 1 ro .produkt .model = sdk |

Prandaj, pas leximit të vlerave të këtyre variablave, mund të supozojmë se kodi po ekzekutohet në emulator:

Emulatori publik statik i kontrollit boolean () (provoni (peshk i artë boolean = getSystemProperty ("ro.hardware"). përmban ("peshk i kuq"); emu boolean = getSystemProperty ("ro.kernel.qemu"). gjatësia ()> 0; sdk boolean = getSystemProperty ("ro.product.model"). përmban ("sdk"); nëse (emu || peshk i kuq || sdk) (kthim i vërtetë;)) kap (Përjashtim e) () kthe false;) String privat statik getSystemProperty (Emri i vargut) hedh Përjashtim (Klasa sysProp = Class.forName ("android.os.SystemProperties"); kthe (String) sysProp.getMethod ("get", Klasa e re (String.class)). Thirr (sysProp, Objekt i ri (emri));)

Emulator publik statik i kontrollit boolean () ( provoni ( |

Nëse keni harruar fjalëkalimin ose modelin në pajisjen tuaj Android, atëherë kjo nuk është një arsye për panik. Theksoni disa opsione të shpejta dhe të lehta për të zhbllokuar telefonin ose tabletin tuaj Baza Android në rast se nuk e mbani mend modelin ose PIN-in.

Futja e të dhënave të llogarisë Google

Nëse smartphone ose tableti juaj ka një lidhje të përhershme nëpërmjet rrjeti pa tela, atëherë mund ta zgjidhni problemin me anashkalimin e mbrojtjes thjesht duke hyrë adresën e emailit dhe fjalëkalimin. Pas 5 përpjekjeve të pasuksesshme për të zhbllokuar ekranin, do të shfaqet një njoftim. Klikoni mbi të dhe në dritaren që shfaqet, futni të dhënat tuaja të përdoruesit për llogarinë tuaj Google.

Çfarë duhet të bëni nëse keni harruar fjalëkalimin tuaj nga llogari Google? Ndiqni procedurën për të rivendosur aksesin direkt në llogarinë tuaj duke përdorur mbështetjen.

Zhbllokimi përmes Hard Reset

Kur përdorni këtë metodë, të gjitha të dhënat personale do të fshihen dhe sistemi i telefonit inteligjent do të kthehet në cilësimet e fabrikës (skedarët e kartës SD nuk preken). Përpara kryerjes së procedurës, këshillohet që të keni një skedar rezervë nga i cili mund të rivendosni informacionin e përdoruesit.

Mënyra më e lehtë për të rivendosur është të përdorni programin e vendosur në cilësimet e pajisjes tuaj. Meqenëse qasja në sistem është e bllokuar, do të duhet të veproni përmes:

Çdo veprim i përdoruesit (krijimi i një PIN, modeli) shfaqet në sistem duke krijuar skedarë të caktuar. Mund të konkludojmë se nëse fshini të dhënat e fjalëkalimit, do të jeni në gjendje ta zhbllokoni pajisjen pa humbur informacionin e përdoruesit.

Shumë përdorues në fakt po pyesin se si të zhbllokojnë Android përmes një kompjuteri. Për ta bërë këtë, ju nevojitet mjeti ADB, si dhe vegla juaj e lidhur në modalitetin e korrigjimit të USB. Ndiqni algoritmin e mëposhtëm:

adb shellrm /data/system/gesture.key

rm /data/system/locksettings.db;

rm /data/system/locksettings.db-wal;

rm /data/system/locksettings.db-shm;

Ndezja e pajisjes

Nëse mënyra të tjera të hakimit të Android nuk janë të disponueshme për ju për ndonjë arsye, atëherë një do t'ju ndihmojë. Kjo mund të bëhet në disa mënyra:

- Përmes një kompjuteri duke përdorur një kabllo USB;

- Përmes Menysë së Rimëkëmbjes në çdo pajisje Android. Duhet të përdorni një kompjuter për të shkarkuar skedarin e firmuerit direkt në kujtesën e telefonit ose tabletit.

Në këtë rast, do të jetë e mundur të shkarkohet jo vetëm firmware zyrtar, por edhe opsione të ndryshme me porosi, në të cilat mund të ndryshohen dizajni, funksionet mbrojtëse, drejtuesit, shërbimet, etj.

Hiq gesture.key (funksionon vetëm për kyçjen e modelit)

Zhbllokimi i një telefoni ose tableti Android në këtë mënyrë është i pamundur pa të drejtat Root dhe. Nëse këto kushte nuk plotësohen, atëherë zgjidhni një metodë tjetër për të anashkaluar mbrojtjen. Çelësi grafik rivendoset si kjo:

Shumë nga metodat e përshkruara më sipër nuk janë të mundshme pa zhbllokuar ngarkuesin. Duke bërë këtë, do të merrni të drejtat rrënjësore, mund të instaloni versionin tuaj të firmuerit ose rikuperimin me porosi, prandaj, përpara se të hakoni bllokimin e Android, duhet të hiqni mbrojtjen e ngarkuesit. Rekomandohet ta bëni atë menjëherë në mënyrë që të jeni plotësisht të armatosur në situata nëse keni harruar PIN / modelin tuaj.

Algoritmi i zhbllokimit:

Pas kësaj, fillon procesi i aktivizimit të ngarkuesit, i cili do të shfaqet në ekranin e pajisjes. Prisni deri në fund të procesit dhe më pas thjesht rinisni pajisjen tuaj. Zhbllokimi i ngarkuesit ka përfunduar. Këshillat e mësipërme janë të përshtatshme për pothuajse të gjitha rastet, sepse secili mund të ketë situatën e tij problematike. Shpresojmë që këshillat tona do t'ju ndihmojnë të shpëtoni shpejt dhe saktë nga problemi.