Аудит действий пользователя windows. Применение Аудита Windows для отслеживания деятельности пользователей. Выбор файлов и папок, доступ к которым будет фиксироваться

В необходимости внедрять системы аудита действий пользователей в организациях любого уровня убеждают исследования компаний, занимающихся анализом информационной безопасности.

Исследование «Лаборатории Касперского», например, показало: две трети ИБ-инцидентов (67%) вызваны в том числе действиями плохо информированных или невнимательных сотрудников. При этом, согласно данным исследования ESET, 84% компаний недооценивают риски, обусловленные человеческим фактором.

Защита от угроз, связанных с пользователем «изнутри», требует больших усилий, чем защита от внешних угроз. Для противодействия «вредителям» извне, включая вирусы и целевые атаки на сеть организации, достаточно внедрить соответствующий программный или программно-аппаратный комплекс. Чтобы обезопасить организацию от внутреннего злоумышленника, потребуются более серьезные вложения в инфраструктуру безопасности и проведение глубокого анализа. Аналитическая работа включает выделение типов угроз, наиболее критичных для бизнеса, а также составление «портретов нарушителей», то есть определения, какой ущерб может нанести пользователь, исходя из своих компетенций и полномочий.

С аудитом действий пользователей неразрывно связано не только понимание того, какие именно «бреши» в системе информационной безопасности необходимо оперативно закрыть, но и вопрос устойчивости бизнеса в целом. Компании, настроенные на непрерывную деятельность, должны учитывать, что с усложнением и увеличением процессов информатизации и автоматизации бизнеса количество внутренних угроз только растет.

Кроме отслеживания действий рядового работника нужно производить аудит операций «суперпользователей» - сотрудников с привилегированными правами и, соответственно, более широкими возможностями случайно или намеренно реализовать угрозу утечки информации. К таким пользователям относятся системные администраторы, администраторы баз данных, разработчики внутреннего ПО. Сюда же можно добавить и привлеченных IT-специалистов, и сотрудников, отвечающих за ИБ.

Внедрение системы мониторинга действий пользователей в компании позволяет фиксировать и оперативно реагировать на активность сотрудников. Важно: система аудита должна обладать свойством всеохватности. Это означает, что сведения о деятельности рядового сотрудника, системного администратора или топ-менеджера нужно анализировать на уровне операционной системы, использования бизнес-приложений, на уровне сетевых устройств, обращений к базам данных, подключения внешних носителей и так далее.

Современные системы комплексного аудита позволяют контролировать все этапы действий пользователей от запуска до выключения ПК (терминального рабочего места). Правда, на практике тотального контроля стараются избегать. Если в журналах аудита фиксировать все операции, многократно возрастает нагрузка на инфраструктуру информационной системы организации: «висят» рабочие станции, серверы и каналы работают под полной загрузкой. Паранойя в вопросе информационной безопасности может навредить бизнесу, значительно замедлив рабочие процессы.

Грамотный специалист по информационной безопасности в первую очередь определяет:

- какие данные в компании являются наиболее ценными, так как с ними будет связано большинство внутренних угроз;

- кто и на каком уровне может иметь доступ к ценным данным, то есть очерчивает круг потенциальных нарушителей;

- насколько текущие меры защиты способны противостоять намеренным и/или случайным действиям пользователей.

Например, ИБ-специалисты из финансового сектора считают наиболее опасными угрозы утечки платежных данных и злоупотребления доступом. В промышленном и транспортном секторе больше всего опасаются утечек ноу-хау и нелояльного поведения работников. Схожие опасения в ИТ-сфере и телекоммуникационном бизнесе, где наиболее критичны угрозы утечки собственных разработок, коммерческой тайны и платежной информации.

В КАЧЕСТВЕ НАИБОЛЕЕ ВЕРОЯТНЫХ «ТИПОВЫХ» НАРУШИТЕЛЕЙ АНАЛИТИКИ ВЫДЕЛЯЮТ:

- Топ-менеджмент : выбор очевиден - максимально широкие полномочия, доступ к наиболее ценной информации. При этом ответственные за безопасность часто закрывают глаза на нарушения правил ИБ такими фигурами.

- Нелояльные сотрудники : для определения степени лояльности, ИБ-специалистам компании следует проводить аналитику действий отдельного сотрудника.

- Администраторы : специалисты с привилегированным доступом и расширенными полномочиями, обладающие глубокими знаниями в ИТ-сфере, подвержены соблазну получить несанкционированный доступ к важной информации;

- Сотрудники подрядных организаций / аутсорсинг : как и администраторы, эксперты «извне», обладая широкими знаниями, могут реализовать различные угрозы находясь «внутри» информационной системы заказчика.

Определение наиболее значимой информации и наиболее вероятных злоумышленников помогает выстроить систему не тотального, а выборочного контроля пользователей. Это «разгружает» информационную систему и избавляет ИБ-специалистов от избыточной работы.

Помимо выборочного мониторинга значительную роль в ускорении работы системы, повышении качества анализа и снижении нагрузки на инфраструктуру играет архитектура систем аудита. Современные системы аудита действий пользователей имеют распределенную структуру. На конечных рабочих станциях и серверах устанавливаются агенты-сенсоры, которые анализируют события определенного типа и передают данные в центры консолидации и хранения. Системы анализа зафиксированной информации по заложенным в систему параметрам находят в журналах аудита факты подозрительной либо аномальной активности, которую нельзя сразу отнести к попытке реализации угрозы. Эти факты передаются в систему реагирования, которая оповещает администратора безопасности о нарушении.

Если система аудита способна самостоятельно справиться с нарушением (обычно в подобных комплексах ИБ предусмотрен сигнатурный метод реагирования на угрозу), то нарушение пресекается в автоматическом режиме, а все нужные сведения о нарушителе, его действиях и объекте угрозы попадают в специальную базу данных. Консоль администратора безопасности в таком случае уведомляет об обезвреживании угрозы.

Если в системе не заложены способы автоматического реагирования на подозрительную активность, то вся информация для нейтрализации угрозы либо для анализа ее последствий передается на консоль администратора ИБ для выполнения операций в ручном режиме.

В СИСТЕМЕ МОНИТОРИНГА ЛЮБОЙ ОРГАНИЗАЦИИ СЛЕДУЕТ НАСТРОИТЬ ОПЕРАЦИИ:

Аудита использования рабочих станций, серверов, а также времени (по часам и дням недели) активности на них пользователя. Таким способом устанавливается целесообразность использования информационных ресурсов.

Аннотация: В заключительной лекции даются последние рекомендации внедрению технических средств защиты конфиденциальной информации, подробно рассматриваются характеристики и принципы работы решений InfoWatch

Программные решения InfoWatch

Целью данного курса не является подробное знакомство с техническими подробностями работы продуктов InfoWatch, поэтому рассмотрим их со стороны технического маркетинга. Продукты InfoWatch базируются на двух фундаментальных технологиях – контентной фильтрации и аудите действий пользователя или администратора на рабочем месте. Также составной частью комплексного решения InfoWatch является хранилище информации, покинувшей информационную систему и единая консоль управления внутренней безопасностью.

Контентная фильтрация каналов движения информации

Основной отличительной особенностью контентной фильтрации InfoWatch является использование морфологического ядра. В отличие от традиционной сигнатурной фильтрации, технология контентной фильтрации InfoWatch имеет два преимущества - нечувствительность к элементарному кодированию (замене одних символов на другие) и более высокую производительность. Поскольку ядро работает не со словами, а с корневыми формами, она автоматически отсекает корни, которые содержат смешанные кодировки. Также работа с корнями, которых в каждом языке насчитывается меньше десяти тысяч, а не со словоформами, которых в языках около миллиона, позволяет показывать значительные результаты на достаточно непроизводительном оборудовании.

Аудит действий пользователей

Для мониторинга действий пользователей с документами на рабочей станции InfoWatch предлагает несколько перехватчиков в одном агенте на рабочей станции – перехватчики файловых операций, операций печати, операций внутри приложений, операций с присоединяемыми устройствами.

Хранилище информации, покинувшей информационную систему по всем каналам.

Компания InfoWatch предлагает хранилище информации, покинувшей информационную систему. Документы прошедшие по всем каналам, ведущим наружу системы - электронной почте, Интернет, печать и сменные носители, сохраняются в приложении *storage (до 2007 г. - модуль Traffic Monitor Storage Server ) с указанием всех атрибутов – ФИО и должность пользователя, его электронных проекций (IP-адреса, учетной записи или почтового адреса), даты и времени совершения операции, имени и атрибутов документов. Вся информация доступна для анализа, в том числе и контентного.

Сопутствующие действия

Внедрение технических средств защиты конфиденциальной информации представляются малоэффективными без использования других методов, прежде всего организационных. Выше мы уже рассмотрели некоторые из них. Теперь остановимся подробнее на других необходимых действиях.

Модели поведения нарушителей

Развернув систему мониторинга действий с конфиденциальной информацией, кроме наращивания функционала и аналитических возможностей, можно развиваться еще в двух направлениях. Первое - интеграция систем защиты от внутренних и внешних угроз. Инциденты последних лет показывают, что существует распределение ролей между внутренними и внешними злоумышленниками, и объединение информации из систем мониторинга внешних и внутренних угроз позволит обнаруживать факты таких комбинированных атак. Одной из точек соприкосновения внешней и внутренней безопасности является управление правами доступа, особенно в контексте симуляции производственной необходимости для увеличения прав нелояльными сотрудниками и саботажниками. Любые заявки на получение доступа к ресурсам, не предусмотренного служебными обязанностями, должны немедленно включать механизм аудита действий с этой информацией. Еще безопаснее решить вдруг возникшие задачи без открытия доступа к ресурсам.

Приведем пример из жизни. Системному администратору поступила заявка от начальника отдела маркетинга на открытие доступа к финансовой системе. В качестве обоснования заявки было приложено задание генерального директора на маркетинговые исследования процессов покупки товаров, производимых компанией. Поскольку финансовая система - один из самых охраняемых ресурсов и разрешение на доступ к ней дает генеральный директор, начальник отдела информационной безопасности на заявке написал альтернативное решение - доступа не давать, а выгрузить в специальную базу для анализа обезличенные (без указания клиентов) данные. В ответ на возражения главного маркетолога о том, что ему так работать неудобно, ему директором был задан вопрос "в лоб": "Зачем тебе названия клиентов - слить базу хочешь?" -после чего все пошли работать. Была ли это попытка организовать утечку информации, мы никогда не узнаем, но что бы это ни было, корпоративная финансовая система была защищена.

Предотвращение утечек на этапе подготовки

Другое направление развития системы мониторинга внутренних инцидентов с конфиденциальной информацией - построение системы предотвращения утечек. Алгоритм работы такой системы тот же, что и в решениях по предотвращению вторжений. Сначала строится модель нарушителя, по ней формируется "сигнатура нарушения", то есть последовательность действий нарушителя. Если несколько действий пользователя совпали с сигнатурой нарушения, прогнозируется следующий шаг пользователя, если и он совпадает с сигнатурой - подается сигнал тревоги. Например, был открыт конфиденциальный документ, часть его была выделена и скопирована в буфер, затем был создан новый документ и в него было скопировано содержимое буфера. Система предполагает: если дальше новый документ будет сохранен без метки "конфиденциально" - это попытка похищения. Еще не вставлен USB-накопитель, не сформировано письмо, а система информирует офицера информационной безопасности, который принимает решение - остановить сотрудника или проследить, куда уйдет информация. К слову, модели (в других источниках - "профили") поведения нарушителя можно использовать, не только собирая информацию с программных агентов. Если анализировать характер запросов к базе данных, всегда можно выявить сотрудника, который рядом последовательных запросов к базе пытается получить конкретный срез информации. Необходимо тут же проследить, что он делает с этими запросами, сохраняет ли их, подключает ли сменные носители информации и т. д.

Организация хранения информации

Принципы анонимизации и шифрования данных - обязательное условие организации хранения и обработки, а удаленный доступ можно организовать по терминальному протоколу, не оставляя на компьютере, с которого организуется запрос, никакой информации.

Интеграция с системами аутентификации

Рано или поздно заказчику придется использовать систему мониторинга действий с конфиденциальными документами для решения кадровых вопросов – например, увольнения сотрудников на основе фактов, задокументированных этой системой или даже судебного преследования лиц, допустивших утечку. Однако все, что может дать система мониторинга – электронный идентификатор нарушителя – IP-адрес, учетную запись, адрес электронной почты и т.д. Для того, чтобы законно обвинить сотрудника, нужно привязать этот идентификатор к личности. Тут перед интегратором открывается новый рынок – внедрение систем аутентификации – от простых токенов до продвинутой биометрии и RFID – идентификаторов.

Иногда случаются события, которые требуют от нас ответить на вопрос «кто это сделал?» Такое может происходить «редко, но метко», поэтому к ответу на вопрос следует готовиться заранее.

Практически повсеместно существуют проектные отделы, бухгалтерия, разработчики и другие категории сотрудников, совместно работающие над группами документов, хранящихся в общедоступной (Shared) папке на файловом сервере или на одной из рабочих станций. Может случиться так, что кто-то удалит важный документ или директорию из этой папки, в результате чего труд целого коллектива может быть потерян. В таком случае, перед системным администратором возникает несколько вопросов:

Когда и во сколько произошла проблема?

Из какой наиболее близкой к этому времени резервной копии следует восстановить данные?

Может, имел место системный сбой, который может повториться ещё раз?

В Windows имеется система Аудита, позволяющая отслеживать и журналировать информацию о том, когда, кем и с помощью какой программы были удалены документы. По умолчанию, Аудит не задействован - слежение само по себе требует определённый процент мощности системы, а если записывать всё подряд, то нагрузка станет слишком большой. Тем более, далеко не все действия пользователей могут нас интересовать, поэтому политики Аудита позволяют включить отслеживание только тех событий, что для нас действительно важны.

Система Аудита встроена во все операционные системы Microsoft Windows NT : Windows XP/Vista/7, Windows Server 2000/2003/2008. К сожалению, в системах серии Windows Home аудит спрятан глубоко, и его настраивать слишком сложно.

Что нужно настроить?

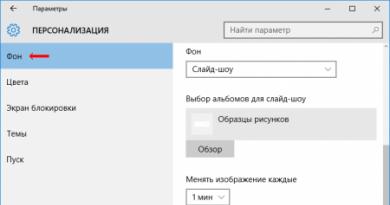

Для включения аудита зайдите с правами администратора в компьютер, предоставляющий доступ к общим документам, и выполните команду Start → Run → gpedit.msc . В разделе Computer Configuration раскройте папку Windows Settings → Security Settings → Local Policies → Audit Policies:

Дважды щёлкните по политике Audit object access (Аудит доступа к объектам) и выберите галочку Success . Этот параметр включает механизм слежения за успешным доступом к файлам и реестру. Действительно, ведь нас интересуют только удавшиеся попытки удаления файлов или папок. Включите Аудит только на компьютерах, непосредственно на которых хранятся отслеживаемые объекты.

Простого включения политики Аудита недостаточно, мы также должны указать, доступ к каким именно папкам требуется отслеживать. Обычно такими объектами являются папки общих (разделяемых) документов и папки с производственными программами или базами данных (бухгалтерия, склад и т.п.) - то есть, ресурсы, с которыми работают несколько человек.

Заранее угадать, кто именно удалит файл, невозможно, поэтому слежение и указывается за Всеми (Everyone). Удавшиеся попытки удаления отслеживаемых объектов любым пользователем будут заноситься в журнал. Вызовите свойства требуемой папки (если таких папок несколько, то всех их по очереди) и на закладке Security (Безопасность) → Advanced (Дополнительно) → Auditing (Аудит) добавьте слежение за субъектом Everyone (Все), его успешными попытками доступа Delete (Удаление) и Delete Subfolders and Files (Удаление подкаталогов и файлов):

Событий может журналироваться довольно много, поэтому также следует отрегулировать размер журнала Security

(Безопасность)

, в который они будут записываться. Для

этого выполните команду Start

→

Run

→

eventvwr

.

msc

.

В появившемся окне вызовите свойства журнала Security и укажите следующие параметры:

Maximum Log Size = 65536 KB (для рабочих станций) или 262144 KB (для серверов)

Overwrite events as needed.

На самом деле, указанные цифры не являются гарантированно точными, а подбираются опытным путём для каждого конкретного случая.

Windows 2003/ XP )?

Нажмите Start → Run → eventvwr.msc Security (Безопасность). View → Filter

- Event Source:Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 560;

Просмотрите список отфильтрованных событий, обращая внимание на следующие поля внутри каждой записи:

- Object Name . Название искомой папки или файла;

- Image File Name . Имя программы, с помощью которой удалили файл;

- Accesses . Набор запрашиваемых прав.

Программа может запрашивать у системы сразу несколько типов доступа - например, Delete + Synchronize или Delete + Read _ Control . Значимым для нас правом является Delete .

Итак, кто же удалил документы (Windows 2008/ Vista )?

Нажмите Start → Run → eventvwr.msc и откройте для просмотра журнал Security (Безопасность). Журнал может быть заполнен событиями, прямого отношения к проблеме не имеющими. Щёлкнув правой кнопкой по журналу Security, выберите команду View → Filter и отфильтруйте просмотр по следующим критериям:

- Event Source: Security;

- Category: Object Access;

- Event Types: Success Audit;

- Event ID: 4663;

Не спешите интерпретировать все удаления как злонамеренные. Эта функция зачастую используется при обычной работе программ - например, исполненяя команду Save (Сохранить), программы пакета Microsoft Office сначала создают новый временный файл, сохраняют в него документ, после чего удаляют предыдущую версию файла. Аналогично, многие приложения баз данных при запуске сначала создают временный файл блокировок (. lck ), затем удаляют его при выходе из программы.

Мне приходилось на практике сталкиваться и со злонамеренными действиями пользователей. Например, конфликтный сотрудник некоей компании при увольнении с места работы решил уничтожить все результаты своего труда, удалив файлы и папки, к которым он имел отношение. События такого рода хорошо заметны - они генерируют десятки, сотни записей в секунду в журнале безопасности. Конечно, восстановление документов из Shadow Copies (Теневых Копий) или ежесуточно автоматически создаваемого архива не составляет особого труда, но при этом я мог ответить на вопросы «Кто это сделал?» и «Когда это произошло?».

Виктор Чутов

Руководитель проектов ИНФОРМСВЯЗЬ ХОЛДИНГ

Предпосылки к внедрению системы

Проведенное в 2007 г. первое открытое глобальное исследование внутренних угроз информационной безопасности компанией Infowatch (по итогам 2006 г.) показало, что внутренние угрозы являются не менее распространенными (56,5%), чем внешние (вредоносные программы, спам, действия хакеров и т.д.). При этом в подавляющем большинстве (77%) причиной реализации внутренней угрозы является халатность самих пользователей (невыполнение должностных инструкций либо пренебрежение элементарными средствами защиты информации).

Динамика изменения ситуации в период 2006-2008 гг. отражена на рис. 1.

Относительное уменьшение доли утечек по причине халатности обусловлено частичным внедрением систем предотвращения утечек информации (в том числе системы мониторинга действий пользователей), которые обеспечивают достаточно высокую степень защиты от случайных утечек. Помимо этого она обусловлена абсолютным ростом числа умышленных краж персональных данных.

Относительное уменьшение доли утечек по причине халатности обусловлено частичным внедрением систем предотвращения утечек информации (в том числе системы мониторинга действий пользователей), которые обеспечивают достаточно высокую степень защиты от случайных утечек. Помимо этого она обусловлена абсолютным ростом числа умышленных краж персональных данных.

Несмотря на изменение статистики, по-прежнему можно уверенно утверждать, что приоритетной задачей является борьба с непреднамеренными утечками информации, поскольку противодействовать таким утечкам проще, дешевле, а в результате покрывается большая часть инцидентов.

При этом халатность сотрудников, согласно проведенному анализу результатов исследований Infowatch и Perimetrix за 2004-2008 гг., занимает второе место среди самых опасных угроз (сводные результаты исследований представлены на рис. 2), и ее актуальность продолжает расти наряду с совершенствованием программно-аппаратных средств автоматизированных систем (АС) предприятий.

Таким образом, внедрение систем, позволяющих устранить возможность негативного влияния сотрудника на ИБ в АС предприятия (в том числе мониторинговых программ), обеспечить сотрудников службы ИБ доказательной базой и материалами для расследования инцидента, позволит устранить угрозу утечки по причине халатности, значительно снизить случайные утечки, а также несколько уменьшить умышленные. В конечном счете данная мера должна дать возможность значительно сократить реализацию угроз от внутренних нарушителей.

Современная АС аудита действий пользователей. Достоинства и недостатки

Автоматизированные системы аудита (мониторинга) действий пользователей (АСАДП) АС, часто называемые мониторинговыми программными продуктами, предназначены для использования администраторами безопасности АС (службой ИБ организации) для обеспечения ее наблюдаемости - "свойства вычислительной системы, позволяющего фиксировать деятельность пользователей, а также однозначно устанавливать идентификаторы причастных к определенным событиям пользователей с целью предотвращения нарушения политики безопасности и/или обеспечения ответственности за определенные действия".

Свойство наблюдаемости АС в зависимости от качества его реализации позволяет в той или иной мере контролировать соблюдение сотрудниками организации ее политики безопасности и установленных правил безопасной работы на компьютерах.

Применение мониторинговых программных продуктов, в том числе и в реальном масштабе времени, призвано:

- определять (локализовать) все случаи попыток несанкционированного доступа к конфиденциальной информации с точным указанием времени и сетевого рабочего места, с которого такая попытка осуществлялась;

- выявлять факты несанкционированной установки ПО;

- определять все случаи несанкционированного использования дополнительных аппаратных средств (например, модемов, принтеров и т.п.) путем анализа фактов запуска несанкционированно установленных специализированных приложений;

- определять все случаи набора на клавиатуре критичных слов и словосочетаний, подготовки критичных документов, передача которых третьим лицам приведет к материальному ущербу;

- контролировать доступ к серверам и персональным компьютерам;

- контролировать контакты при серфинге в сети Internet;

- проводить исследования, связанные с определением точности, оперативности и адекватности реагирования персонала на внешние воздействия;

- определить загрузку компьютерных рабочих мест организации (по времени суток, по дням недели и т.д.) с целью научной организации труда пользователей;

- контролировать случаи использования персональных компьютеров в нерабочее время и выявлять цель такого использования;

- получать необходимую достоверную информацию, на основании которой принимаются решения о корректировке и совершенствовании политики ИБ организации и т.д.

Реализация данных функций достигается путем внедрения модулей-агентов (сенсоров) на рабочие станции и серверы АС с дальнейшим опросом состояния либо получением отчетов от них. Отчеты обрабатываются на консоли администратора безопасности. Некоторые системы оборудуются промежуточными серверами (точками консолидации), обрабатывающими свои области и группы безопасности.

Проведенный системный анализ представленных на рынке решений (StatWin, Tivoli Configuration Manager, Tivoli Remote Control, OpenView Operations, "Урядник/Enterprise Guard", Insider) позволил выделить ряд специфических свойств, придание которых перспективной АСАДП позволит повысить ее показатели эффективности по сравнению с исследованными образцами.

В общем случае, наряду с достаточно широким функционалом и большим пакетом опций, существующие системы могут использоваться для отслеживания деятельности лишь отдельных пользователей АС на основе обязательного циклического опроса (сканирования) всех заданных элементов АС (и в первую очередь АРМ-пользователей).

При этом распределенность и масштабность современных АС, включающих достаточно большое количество АРМ, технологий и ПО, значительно усложняет сам процесс мониторинга работы пользователей, а каждое из сетевых устройств способно генерировать тысячи сообщений аудита, достигающих достаточно больших объемов информации, которые требуют ведения огромных, зачастую дублирующих баз данных. Указанные средства помимо прочего потребляют значительные сетевые и аппаратные ресурсы, загружают общую АС. Они оказываются негибкими к реконфигурации аппаратно-программного обеспечения компьютерных сетей, не способны адаптироваться к неизвестным типам нарушений и сетевых атак, а эффективность обнаружения ими нарушений политики безопасности в значительной мере будет зависеть от частоты сканирования администратором безопасности элементов АС.

Одним из способов повышения эффективности работы указанных систем является непосредственное увеличение частоты сканирования. Это неизбежно приведет к снижению эффективности выполнения тех основных задач, для которых, собственно, и предназначена данная АС, в связи со значительным увеличением вычислительной нагрузки как на АРМ администратора, так и на компьютеры рабочих станций пользователей, а также с ростом трафика локальной сети АС.

Помимо проблем, связанных с анализом большого объема данных, в существующих мониторинговых системах имеют место серьезные ограничения по оперативности и точности принимаемых решений, вызываемых человеческим фактором, определяемым физическими возможностями администратора как человека-оператора.

Наличие в существующих системах мониторинга возможности оповещения о явных несанкционированных действиях пользователей в реальном масштабе времени принципиально не решает проблемы в целом, так как позволяет отследить только заранее известные виды нарушений (сигнатурный метод), и не способно обеспечить противодействие новым видам нарушений.

Разработка и использование в системах защиты информации экстенсивных методов ее обеспечения, предусматривающих повышение уровня ее защиты за счет дополнительного "отбора" вычислительного ресурса у АС, сокращает возможности АС по решению задач, для которых она предназначена, и/или увеличивает ее стоимость. Несостоятельность подобного подхода на стремительно развивающемся рынке IT-технологий достаточно очевидна.

Автоматизированная система аудита (мониторинга) действий пользователей. Перспективные свойства

Из приведенных ранее результатов анализа следует очевидная необходимость придания перспективным мониторинговым системам следующих свойств:

- автоматизации, исключающей рутинные "ручные" операции;

- сочетания централизации (на базе автоматизированного рабочего места администратора безопасности) с управлением на уровне отдельных элементов (интеллектуальных компьютерных программ) системы мониторинга работы пользователей АС;

- масштабируемости, позволяющей проводить наращивание мощностей мониторинговых систем и расширения их возможностей без значительного увеличения вычислительных ресурсов, необходимых для их эффективного функционирования;

- адаптивности к изменению состава и характеристик АС, а также к появлению новых видов нарушений политики безопасности.

Обобщенная структура АСАДП АС, обладающая отмеченными отличительными чертами, которая может быть реализована в АС различного назначения и принадлежности, представлена на рис. 3.

Приведенная структура включает следующие основные компоненты:

- программные компоненты-сенсоры, размещаемые на некоторых элементах АС (на рабочих местах пользователей, серверах, сетевом оборудовании, средствах защиты информации), служащие для фиксации и обработки данных аудита в режиме реального времени;

- регистрационные файлы, содержащие промежуточную информацию о работе пользователей;

- компоненты обработки данных и принятия решений, получающие информацию от сенсоров через регистрационные файлы, осуществляющие ее анализ и принимающие решения о дальнейших действиях (например, о занесении некоторой информации в базу данных, извещении должностных лиц, создании отчетов и т.д.);

- база данных (БД) аудита, содержащая информацию о всех зарегистрированных событиях, на основе которой создаются отчеты и осуществляется мониторинг состояния АС за любой заданный период времени;

- компоненты формирования отчетов и справок на основании информации, зафиксированной в БД аудита, и фильтрации записей (по дате, по идентификаторам пользователя, по рабочей станции, по событиям безопасности и т.п.);

- компонент интерфейса администратора безопасности, служащий для управления работой АСАДП АС с ее АРМ, просмотра и печати информации, создания различного вида запросов к БД и формирования отчетов, позволяющий в режиме реального времени отслеживать текущую деятельность пользователей АС и оценивать текущий уровень защищенности различных ресурсов;

- дополнительные компоненты, в частности программные компоненты конфигурирования системы, установки и размещения сенсоров, архивирования и шифрования информации и др.

Обработка информации в АСАДП АС включает в себя следующие стадии:

- фиксацию сенсорами регистрационной информации;

- сбор информации от отдельных сенсоров;

- обмен информацией между соответствующими агентами системы;

- обработку, анализ и корреляцию зарегистрированных событий;

- представление обработанной информации администратору безопасности в нормализованном виде (в виде отчетов, диаграмм и т.п.).

С целью минимизации требуемых вычислительных ресурсов, увеличения скрытности и надежности работы системы хранение информации может осуществляться на различных элементах АС.

Исходя из поставленной задачи придания АСАДП АС принципиально новых (по сравнению с существующими системами аудита работы пользователей АС) свойств автоматизации, сочетания централизации и децентрализации, масштабируемости и адаптивности, одной из возможных стратегий ее построения видится современная технология интеллектуальных многоагентных систем, реализуемая путем разработки интегрированного сообщества агентов различных типов (интеллектуальных автономных программ, реализующих определенные функции обнаружения и противодействия противоречащим политике безопасности действиям пользователей) и организации их взаимодействия.